L'arte di hackerare le persone: Ingegneria Sociale

Tempo di lettura: 9 minutiData pubblicazione: June 23, 2016

Quale è la più grave minaccia alla sicurezza dei vostri beni al giorno d’oggi? È facile: l'ingegnere sociale, ossia colui che riesce a carpire informazioni senza che vi rendiate conto di essere sfruttati per azioni maligne.

Un classico (e famoso) caso di attacco

Lavorava per una ditta che doveva approntare un sistema di back-up dei dati della sala nel caso in cui il computer centrale fosse saltato, perciò era informatissimo sulle procedure di trasferimento. Gli impiegati di quell’ufficio, per evitare di memorizzare ogni giorno il nuovo codice, lo riportavano su un foglietto che appiccicavano in un punto visibile. Arrivato nella sala prese nota delle procedure, in teoria perché il suo sistema di backup si ingranasse a puntino con quello normale, e nel frattempo ne approfittò per sbirciare il codice di sicurezza scritto sui foglietti e memorizzarlo. Uscì qualche minuto dopo. Quando uscì alle tre del pomeriggio puntò dritto verso la cabina del telefono, dove infilò la monetina e fece il numero della sala, poi si riciclò da Stanley Rifkin, consulente bancario, a Mike Hansen, dipendente dell’ufficio estero della banca. Secondo una fonte affidabile, la conversazione andò più o meno così. “Ciao, sono Mike Hansen dell’ufficio estero,” disse alla giovane che rispose. Lei gli domandò il suo numero di interno. Essendo informato della procedura standard, Stanley rispose subito: “286”. “Bene, e il codice?” Rispose imperturbabile: “4789”, poi diede istruzioni per trasferire “10.200.000 dollari esatti” tramite la Irving Trust Company di New York alla Wozchod Handels Bank di Zurigo dove aveva già aperto un conto. Allora la giovane disse che andava bene, e che le serviva solo il numero di transazione tra un ufficio e l’altro. Rifkin iniziò a sudare. Non aveva previsto quella domanda durante le sue ricerche, ma riuscì a non farsi travolgere dal panico, si comportò come se fosse tutto normale e rispose al volo: “Aspetta che controllo e ti richiamo subito”. Dopodiché cambiò di nuovo personaggio per telefonare a un altro ufficio della banca, stavolta sostenendo di essere un impiegato della sala telex, ottenne il numero e richiamò la ragazza. La quale lo ringraziò. Qualche giorno dopo Rifkin volò in Svizzera, prelevò i soldi e consegnò 8 milioni a un’agenzia russa in cambio di un sacchetto di diamanti, poi tornò in patria, passando attraverso la dogana con le pietre nascoste nella cintura portamonete. Aveva fatto la più grossa rapina in banca della storia, e senza pistole, addirittura senza computer.

Da L’arte dell’inganno di Kevin D. Mitnick.

L’ingegneria sociale può esser definita come l’arte di persuadere e convincere le persone a rivelare informazioni sensibili. Un’azienda può dotarsi di tutti i firewall più moderni e sicuri del mondo, ma se non istruisce i propri dipendenti sulle regole basilari di un qualsiasi attacco di ingegneria sociale, non potrà mai definirsi sicura.

Fasi di un attacco

- Cercare un obiettivo: le aziende più vulnerabili sono quelle con un grande numero di dipendenti, con più sedi. In questo modo possiamo essere certi sul fatto che non possano conoscere ogni dipendente;

- Selezionare la vittima: il personale più sensibile sono le segretarie, gli amministratori di sistema (stando attenti che non conoscano questo tipo di attacco), i nuovi impiegati che ancora non conoscono l’ambiente e farebbero di tutto per soddisfare un capo reparto (o il dipendente più anziano);

- Creare una relazione: dopo aver scelto la vittima (o le vittime) bisogna stabilire una relazione (meglio che sia telefonica ovviamente), un contatto. Ci si può fingere un collega, un nuovo assunto che chiede un mano, offrire un premio a chi si registra per primo ad un determinato sito. Non si può presentarsi chiedendo subito le informazioni sensibli, non sarebbe credibile a meno di non utilizzare gergo tecnico del caso specifico.

- Prendere le informazioni: una volta creato un senso di fiducia nella vittima, si può attaccare, chiedendo le informazioni sensibili che ci servono.

Tipi di attacco

Esistono 3 tecniche principali di ingegneria sociale classificate in base al mezzo utilizzato.

Ingegneria sociale umana

Il più classico attacco, come l’esempio riportato sopra. È la tecnica migliore, ma anche la più difficile. L’attaccante deve avere doti di improvvisazione, esser loquace e riuscire ad instaurare un rapporto di fiducia con uno sconosciuto, il quale non si fiderà immediatamente. Altri metodi possono essere:

- intercettare le comunicazioni, ascoltare quindi telefonate personali, conversazioni tra amministratori di sistema, etc.;

- Shoulder Surfing: tradotto letteralmente in “fare surf sulle spalle”, designa quell’attività di spiare la digitazione di una tastiera nell’intenzione di carpirne informazioni sensibili, come password o codici d’accesso;

- Dumpster Diving: consiste nel cercare nella spazzatura dell’azienda o dell’obiettivo alla ricerca di informazioni utili.

Sono stati girati diversi film in cui l’argomento principale è l’ingegneria sociale, tra i quali The italian Job (remake di ‘Un colpo all’italiana’), Il genio della truffa, I signori della truffa, Il caso Thomas Crown, Prova a prendermi e Sei gradi di separazione.

Ingegneria sociale digitale

Si basa sull’utilizzo del computer. Viene utilizzata per inviare phishing, fake mail e finestre pop-up. Sicuramente ognuno di noi ha ricevuto almeno una volta nella propria casella mail una bella lettera da Paypal, in cui chiedono di cliccare un link e completare successivamente un form con i nostri dati (ad esempio quelli della carta di credito per intenderci). È purtroppo considerato una tecnica di ingegneria sociale, anche se lo vedo più come una truffa bella e buona ai danni di chi di computer se ne intende poco o niente. Un’altro esempio sono i classici pop-up (finestre del browser che si aprono automaticamente) in cui si viene avvisati che si hanno vinto un milione di euro, si è il milionesimo cliente, che siamo i prescelti, etc. etc. (per evitarle basta installare un buon adblocker).

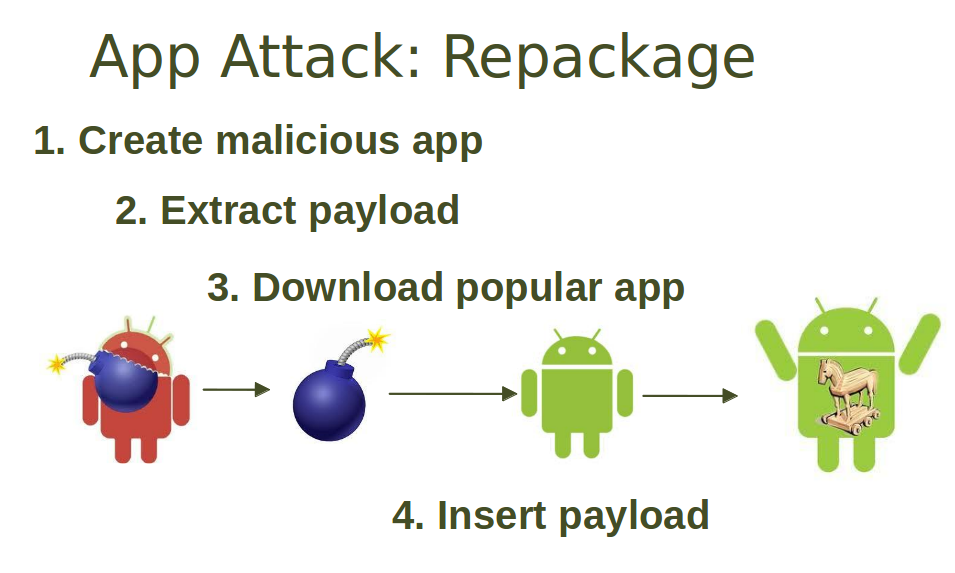

Ingegneria sociale mobile

Negli ultimi tempi, gli smartphone sono diventati perennemente presenti nella vita di ogni persona. Ma in quanti si rendono conto dell’enorme potenzialità (e pericolosità) di essi? Con un SMS (e link in esso) è possibile installare un malware all’interno del dispositivo, con un app finta è possibile rubare tutti i dati del proprietario (mi viene in mente l’app che simula i fulmini su Google Play, chiede anche l’accesso alla fotocamera, scaricata da +500.000 persone). Per quanto riguarda Android, mai installare un’app senza averne verificato le fonti, il produttore dell’app e i commenti ad essa. Installare applicazione fuori dallo store ufficiale è possibile, ma bisogna verificarne sempre l'autenticità, rimpiazzare l’applicazione autentica con una falsa è semplicissimo e potrebbe rivelarsi fatale per i nostri dati.

Conclusione

È presente un software (Social-Engineer Toolkit) che permette di effettuare alcune delle molteplici operazioni di ingegneria sociale basata sui computer. Sicuramente farò un articolo apposito, ma per chi vuole approfondire già da ora, lo consiglio vivamente (è solo per linux e mac). Per chi vuole approfondire l’argomento consiglio invece “L’arte dell’inganno” di Kevin Mitnick, di cui si trova facilmente il pdf online (ad esempio qui), e “Social Engineering: The art of human hacking”.