Cosa è una Botnet

Tempo di lettura: 6 minutiData pubblicazione: June 13, 2016

Il termine Botnet deriva dalla parola roBOT NETwork, il quale fornisce già spiegazione abbastanza chiara di cosa possa essere. Essa è un’enorme rete formata da dispositivi informatici compromessi (infettati quindi da Malware) e collegati ad Internet, controllati da un unica entità, il botmaster. Una Botnet può avere sia scopi benevoli che malevoli, e può:

- operare su una grande rete di computer da remoto;

- scansionare automaticamente i dispositivi e le reti ad essi collegati;

- creare attacchi DOS;

- effettuare attacchi spam;

- compromettere altri dispositivi.

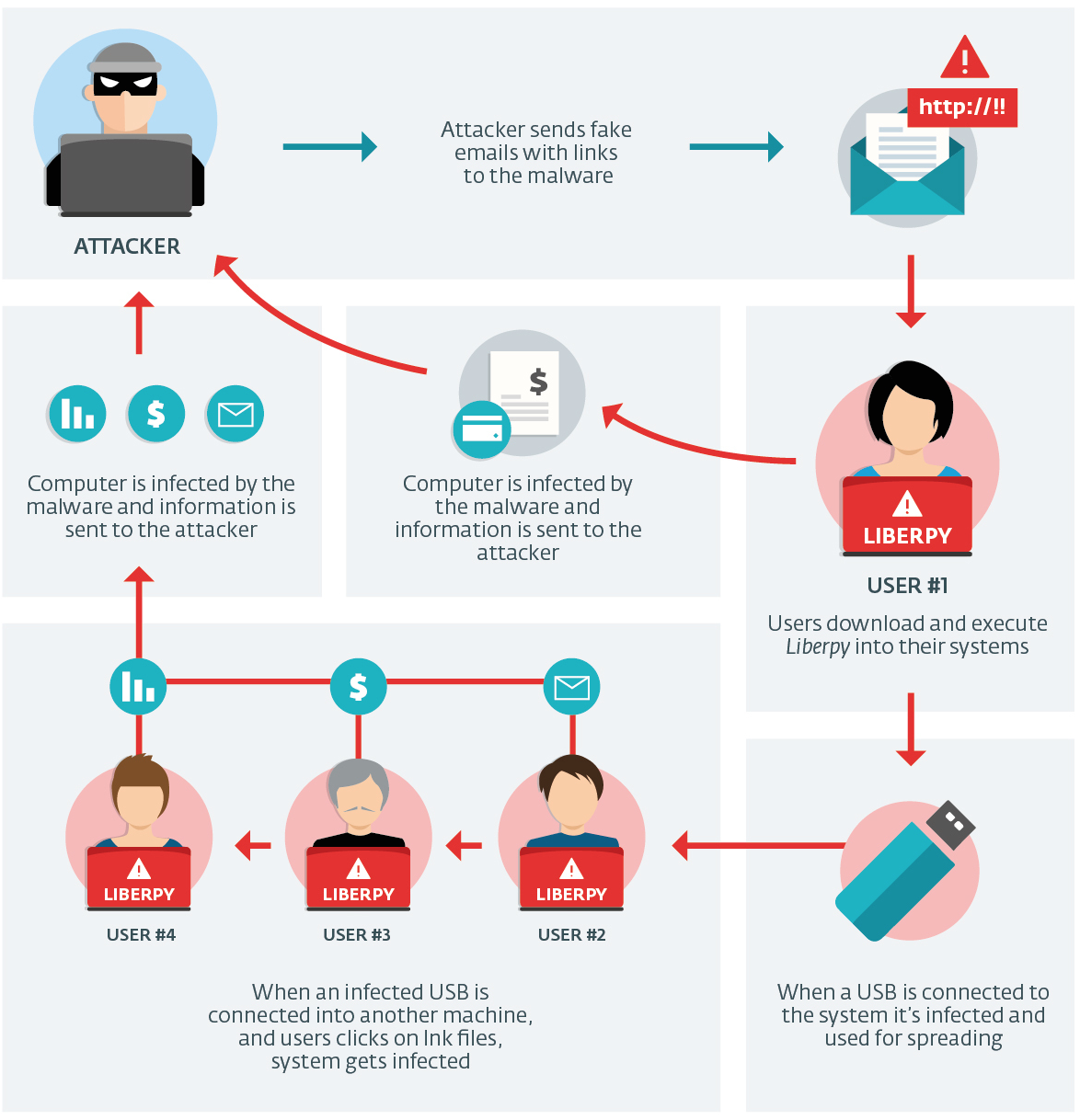

Come viene creata

Per effettuare questo tipo di attacco, l’attaccante necessita prima di tutto di una macchina compromessa e infettata da utilizzare come zombie. Dopo aver impostato il bot, esso viene programmato per cercare altri dispositivi vulnerabili, infettarli a loro volta e creando cosi una larga rete di macchine compromesse.

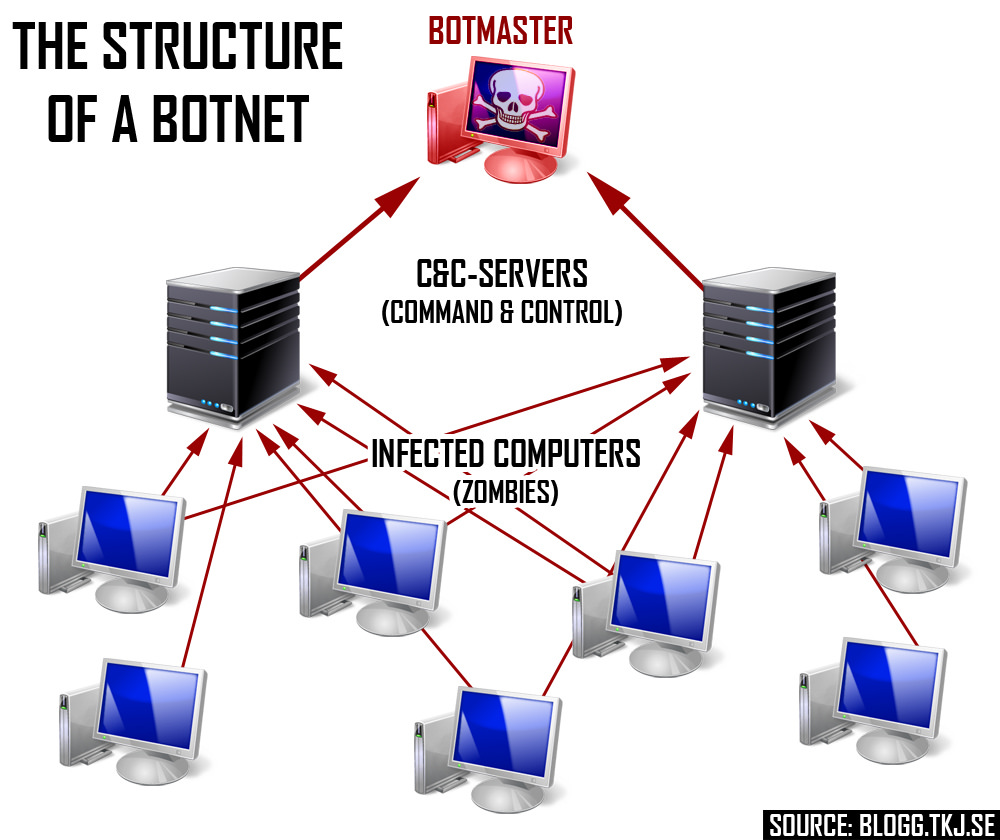

L’attaccante configura un centro C&C (comanda e controlla) forzando i vari host a connettersi e ad aspettare istruzioni. Tramite quel centro è ora possibile comandarle contemporaneamente, lanciare DOS o infettare altri dispositivi.

Esistono due tipi principali di botnet:

- Centralizzate: sono comandate da un unico C&C, il quale impartisce i comandi e le controlla in modo totale. Se il botmaster viene però rintracciato e reso innocuo, esse non svolgeranno più la loro funzione;

- Decentralizzate (tramite p2p): sono collegate tra di loro come una rete di pari ed ognuna impartisce ordini ai suoi nodi vicini. In questo modo se ne viene fermata una, le altre compiono comunque il loro lavoro.

Per approfondire la divisione dei tipi di botnet (in base all’architettura e sistema di controllo), consiglio un ottimo articolo di voidsec. Un’altra risorsa per comprendere le basi delle Botnet è questo video.

Esistono diversi software per la creazione di esse, alcuni sono:(ricordo che l’utilizzo per fini illeciti è perseguibile penalmente)

- Botnet Trojan Shark: è un software per il controllo di macchine Windows, bypassa certi firewall, tutto il traffico inviato è criptato e ha anche funzionalità di keylogging;

- Poison Ivy: come sopra, potete trovare il link per il download e un laboratorio pratico a questo indirizzo.

- PlugBot: è una Botnet Hardware, creato per un progetto di ricerca. Sito ufficiale.

- Illusion Bot;

- Netbot attacker.

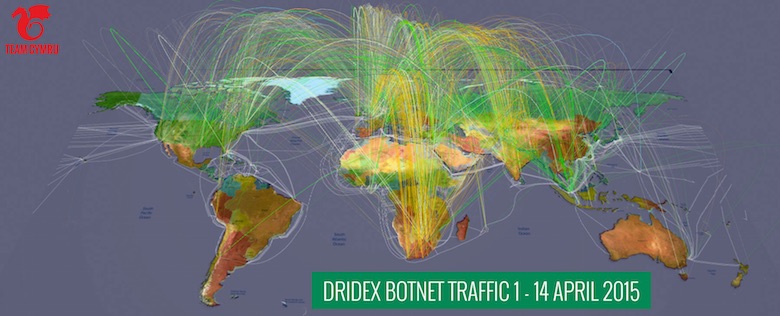

Le Botnet sono uno principali rischi per la sicurezza in questi ulimi anni, poichè riescono a dare una potenza di calcolo e di banda a persone con fini non proprio legali. Rilevarle e metterle offline richiede una quantità di tempo ed energie spropositate, in quanto trovare una macchina infettata non implica necessariamente riuscire a risalire al botmaster (specialmete se le controllata da TOR, ad esempio).

Notizia fresca fresca durante la stesura dei quest’articolo è che la Botnet più grande del mondo è svanita, semplicemente scomparsa senza lasciar traccia di sè. Essa era stata distrutta nell’ottobre 2015, da una task force di NCA e FBI, ma in qualche modo era resuscitata e tornata al “lavoro”, diffondendo il ransomware Locky. Altri dettagli si possono trovare su securityaffairs e vice.