Penetration Test di Thick Client Parte 4 - La GUI

Tempo di lettura: 5 minutiData pubblicazione: February 22, 2022

Introduzione

I Thick Clients sono software che forniscono funzionalità sia locali sia remote, in quanto vengono installati localmente ma effettuano anche richieste di rete. Essi possono essere per esempio client di messaggistica, client di posta elettronica, software di antivirus, e via discorrendo.

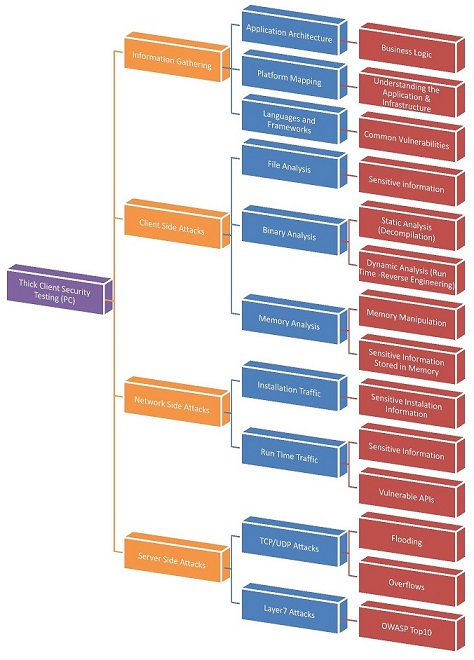

Il Penetration Test di un Thick Client è particolarmente interessante dal punto di vista di un attaccante, in quanto essi hanno una superficie di attacco notevolmente maggiore rispetto alle classiche applicazioni web o mobile.

In questa serie di articoli andremo ad approfondire la maggior parte dei test di sicurezza da effettuare e utilizzeremo come esempio l’applicativo DVTA. Per le istruzioni di installazione consiglio di seguire questo e quest’altro link.

- Parte 1: Penetration Test di Thick Client Parte 1 - Information Gathering

- Parte 2: Penetration Test di Thick Client Parte 2 - Network

- Parte 3: Penetration Test di Thick Client Parte 3 - Decompiler

GUI

La GUI è semplicemente l’interfaccia utente con il quale il Thick Client si presenta una volta eseguito su Windows. Nel caso in cui l’applicazione abbia diversi livelli di utenze, è possibile che certe finestre siano disattivate se ci si autentica con un utente di basso livello, mentre si attivino una volta loggati con utenza di alto livello (per esempio l’amministratore).

Ci sono alcuni tool che possono venirci incontro per abilitare finestre nascoste o bottoni disabilitati e testare a pieno le funzionalità del Thick Client.

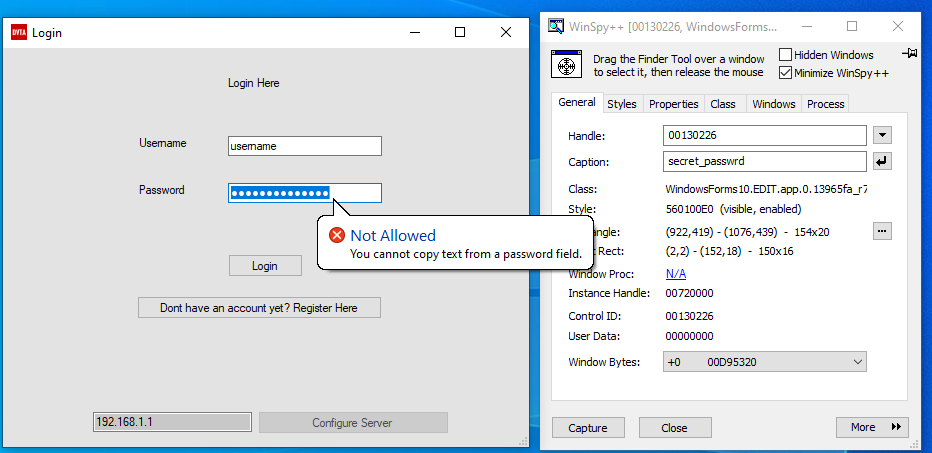

WinSpy

Winspy++ può essere utilizzato per selezionare una particolare finestra/funzionalità e vederne o modificarne alcuni dettagli, come lo stile, la classe e via discorrendo. Per esempio, in DVTA la password non è visibile e non può essere copiata una volta inserita, ma se seleziono con il Finder il form della password la visualizza senza problemi.

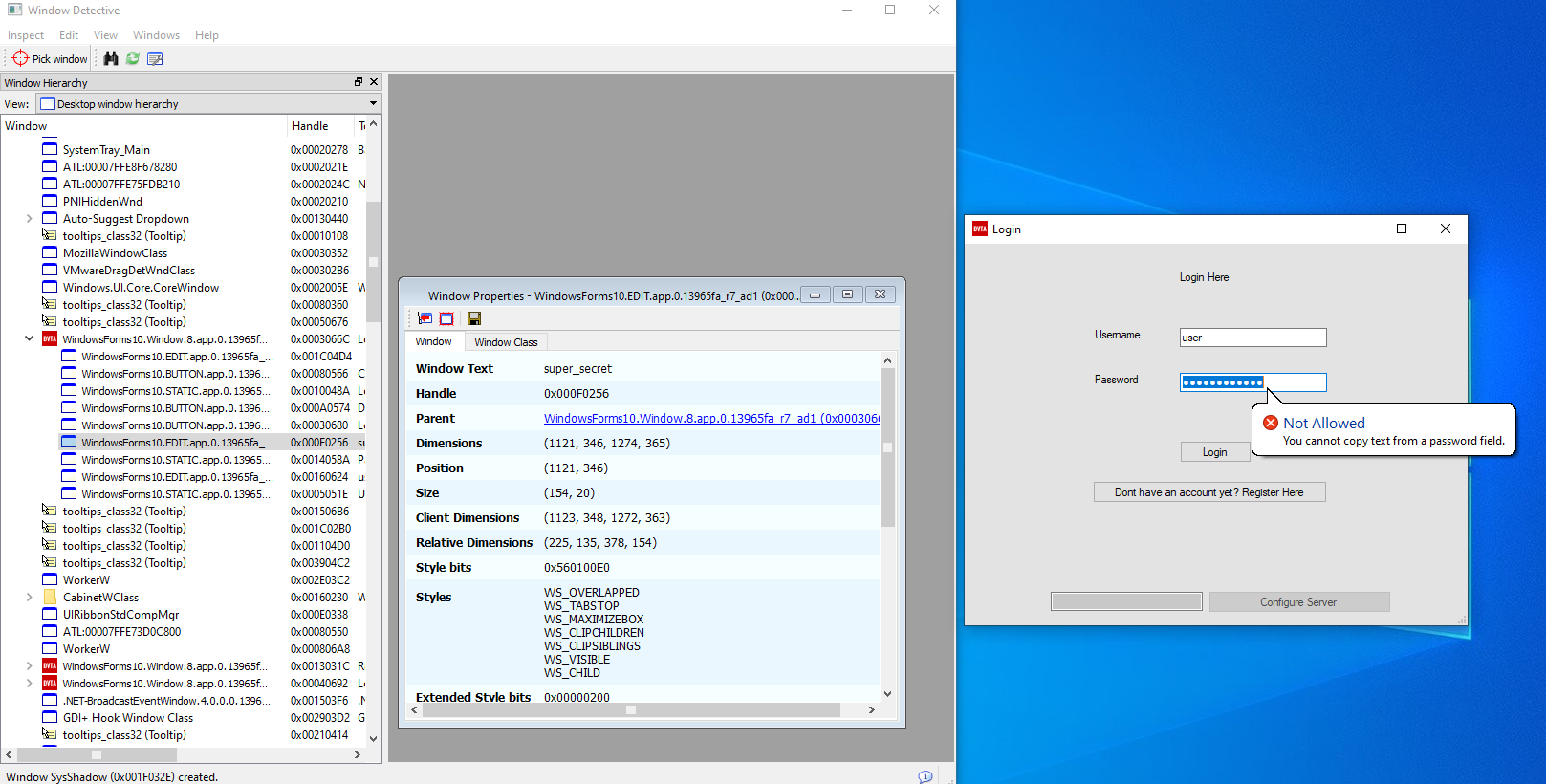

Window Detective

Un tool molto simile è Window Detective, uno strumento utilizzato per analizzare le finestre di un’applicazione e permettere di visualizzare/modificare alcune delle sue proprietà.

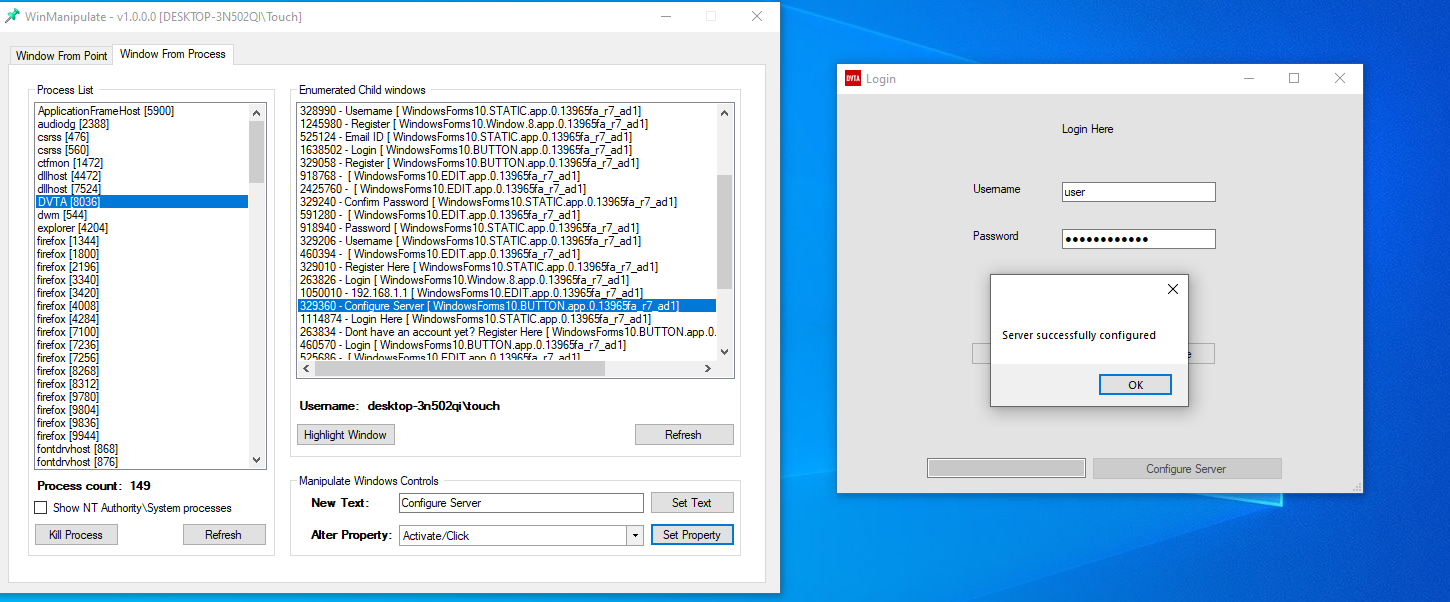

WinManipulate

WinManipulate è un tool che permette di manipolare gli oggetti delle finestre di Windows come bottoni, menu, caselle di testo, etc. Nel caso di DVTA ho abilitato il click sul pulsante Configure Server senza dover decompilare e ricompilare il file eseguibile.

Conclusioni

Sebbene non sembra un’attività degna di nota l’analisi della GUI, può risultare utile per verificare i controlli Client-Side (un po' come F12 sul browser) e nel caso esistano, abilitare delle finestre nascoste agli occhi dell’utente.

Altri tool degni di nota sono:

Alcune risorse utili che ho utilizzato per questa serie di articoli sono:

- https://detoxtechnologies.medium.com/guide-to-thick-client-penetration-testing-9c355bc9ee86

- https://www.cyberark.com/resources/threat-research-blog/thick-client-penetration-testing-methodology

- https://www.netspi.com/blog/technical/thick-application-penetration-testing/

- https://www.hackingarticles.in/?s=Thick+Client+Penetration+Testing

- https://parsiya.net/categories/thick-client-proxying/

- https://offsec.almond.consulting/intro-to-file-operation-abuse-on-Windows.html

- https://workbook.securityboat.in/resources/thick-client-pentesting

- https://blog.appsecco.com/from-thick-client-exploitation-to-becoming-kubernetes-cluster-admin-the-story-of-a-fun-bug-we-fe92a7e70aa2