Cosa è e come funziona il Pay-per-Install e la distribuzione dei Malware

Tempo di lettura: 6 minutiData pubblicazione: May 30, 2017

Quotidianamente vediamo mail di spam, software con all’interno altri software auto-installanti (come falsi Antivirus, servizi di pop-up e altre menate simili). Ma chi o cosa c’è dietro questo malato meccanismo? Chi si prende la briga di mandarci mail o attacchi con determinati malware? Questa è la domanda che si sono posti dei ricercatori (Caballero, Grier, Kreibich e Paxson) qualche anno fa, e, con un complesso sistema di infiltraggio, unito ad una grande capacità di analisi statistica, hanno dato una risposta a queste domande, intercettando milioni di malware e scoprendone centinaia di tipologie mai viste.

Ecosistema PPI

L’obiettivo del paper è stato quindi stato quello di misurare e comprendere il mercato Pay-Per-Install (da ora PPI).

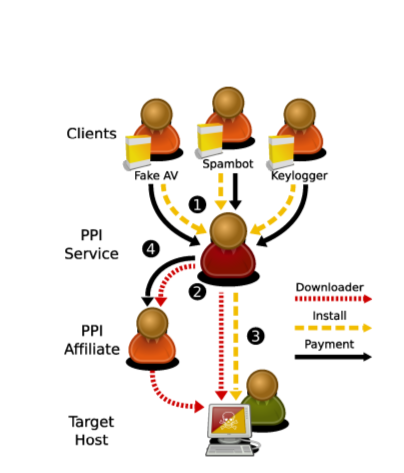

Esso è formato da:

- Clienti: scrivono software maligno e vogliono che esso sia installato su un certo numero di hosts ma, non avendo le capacità o il tempo, incaricano il PPI, dietro compenso, di infettare per loro i dispositivi;

- PPI Provider: riceve i soldi dai clienti per infettare i dispositivi, ma non li infetta personalmente. Il provider incarica gli affiliati di prendere possesso delle macchine;

- Affiliati: compromettono le macchine e le rivendono al PPI. Per accertarsi che le macchine siano in mano loro installano su di esse un downloader (controllato dal PPI) e il controllo di conseguenza passa in mano al provider.

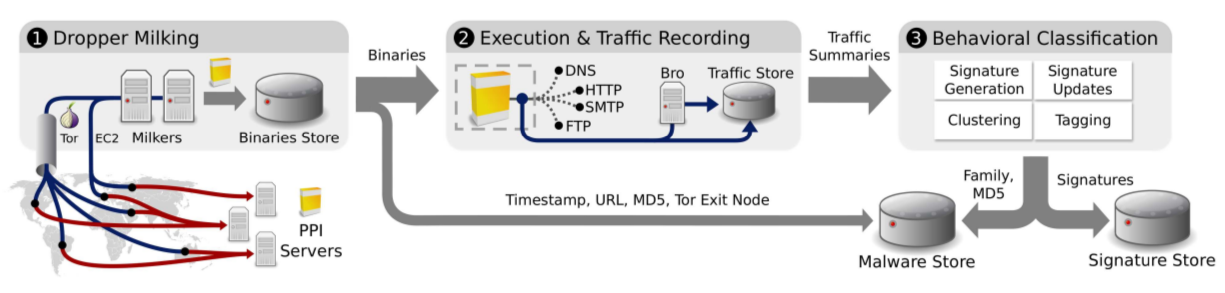

- Macchine virtuali create appositamente per essere infettate e non essere intercettate dai PPI, in quanti fasulle;

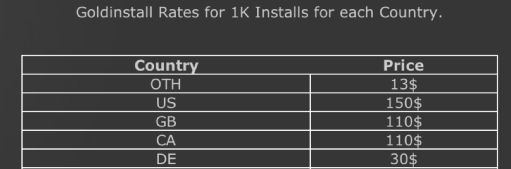

- Anonimità tramite tor: in base alla posizione dell’host infettato si viene pagati in misura maggiore (es. USA) o misura minore (es. Asia). Perciò sceglievano attentamente l’exit node sulla base delle varie richieste;

- Utilizzo di una policy di contenimento (detta SinkAll) per eseguire automaticamente centinaia di eseguibili (i malware creati dai clienti). Questa policy bloccava connessioni di rete e li re-direzionava su server interni (l’unico traffico permesso era il DNS). Il traffico non era bloccato completamente, ma il server interno mimava risposte per i protocolli più comuni, poiché alcuni malware testano la connettività prima di aprire una sessione valida con, ad esempio, il C&C.

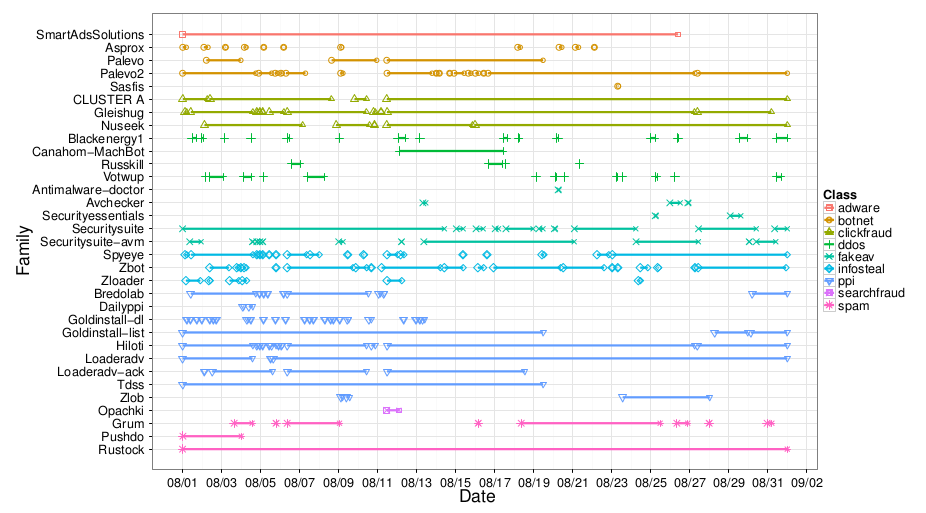

Classificazione

Dopo 6 mesi di operazione (dal 1 agosto 2010 a febbraio 2011) sono riusciti a scaricare più di un milione di eseguibili, divisibili in 9000 binari distinti. Durante questo periodo hanno anche notato che periodicamente viene eseguito il repack di un file (in media ogni 11 giorni), in modo da evadere I blocchi degli antivirus. Per chi volesse approfondire, lascio il paper originale, nel quale sono inserite le varie analisi.

Conclusioni

Ho evitato di descrivere i comportamenti dei PPI poiché varia chiaramente per ogni caso specifico, si trova comunque tutto nel paper. Un’altra ottima ricerca simile si può trovare su SecureWorks. Sebbene la ricerca sia vecchia, il mercato di distribuzione dei Malware è molto probabilmente rimasto lo stesso nel corso degli anni, sicuramente per quanto riguarda i fake antivirus, gli spam bot e botnets.