Metodologie per il password cracking

Tempo di lettura: 7 minutiData pubblicazione: May 7, 2016

Il password cracking è il processo di recupero delle password da informazioni o dati che sono state immagazzinate o trasmesse da un sistema informatico. L’obbiettivo dell’operazione può essere aiutare un utente a recuperare una password dimenticata, per l’amministratore serve a controllare le password semplici da craccare o può essere utilizzato per avere accesso non autorizzato in un sistema.

La maggior parte dei tools utilizzati per questo processo avranno sicuramente successo con password semplici, mentre se fossero complicate, si potrebbe non riuscire a trovarle (anche se nel 2016 c’è ancora chi usa 123456 ). Le password possono essere di diversi tipi, in ordine di semplicità:

- contiene solo numeri: 123456;

- contiene solo lettere: QWERTY;

- contiene lettere e numeri: Q1W2E3R4;

- contiene solo caratteri speciali: !“£$%;

- contiene lettere e caratteri speciali: Q!W"E£;

- contiene numeri e caratteri speciali: 1!2"3£4$;

- contiene numeri, lettere e caratteri speciali: A1!W2"E3£;

Tecniche di password cracking

- Attacco a dizionario: in questo attacco, un file di testo (il dizionario) è caricato all’interno del sistema. Questo file contiene un (grande) numero di parole, e ogni parola è testata in modo da vedere se combacia con quella dell’utente. È utilizzato principalmente in due situazioni:

- in criptoanalisi, per trovare la chiave di decrittazione di un testo cifrato;

- in sicurezza informatica, per avere accesso in un computer protetto da password.

- Attacco a forza bruta: l’attacco a forza bruta consiste nel provare ogni singola possibile combinazione fino a che non si trova quella corretta. Teoricamente è il metodo migliore, in quanto si ha la certezza di trovare tutte le password, ma è un metodo lento e costoso.

- Attacco ibrido: si basa sull’attacco a dizionario, ma vengono fatte delle aggiunte alle parole del dizionario. Se ad esempio sappiamo che la password è admin ma con numeri aggiunti, creiamo un file con admin1, admin2, etc. e ripetiamo l’attacco;

- Attacco a sillabe: è una combinazione dei primi due (e una derivazione dell’attacco a dizionario);

- Attacco in base a una regola: questo attacco è utilizzato quando conosciamo e abbiamo informazioni in merito alla password. Per esempio, se si sa che la password contiene 2 o 3 numeri specifici, possiamo utilizzarli per creare un file ad-hoc e trovarla in meno tempo.

Tipologie di attacchi password

- Attacco passivo online: questa tecnica consiste nel monitorare la rete in modo da catturare un’eventuale password. Non è intrusiva, in quanto non si viene riconosciuti nel monitoraggio e dopo averla sniffata si può tranquillamente craccare sul proprio dispositivo. Ci sono tre sottotipi:

- sniffing di rete;

- Man-in-the-Middle (tradotto Uomo nel mezzo);

- Replay;

- Attacco attivo online: è la via più semplice per avere accesso al sistema, i principali sono:

- Attacco offline: utilizzato quando la password è salvata nel dispositivo e si ha accesso al sistema. Se è salvata in un file leggibile, semplice o utilizza (ad esempio) LM hash , per trovarla ci vuole davvero poco tempo.

- Attacchi non elettronici: ossia che non utilizzano tool e non sono tecnici. Ci sono tre tipi:

- Shoulder surfing;

- Ingegneria sociale;

- Dumpster diving (tradotto immergersi nella spazzatura);

Esempio pratico

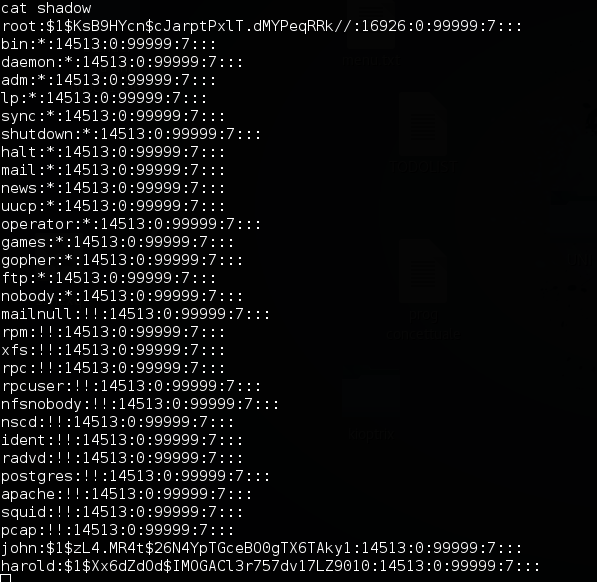

Nello scorso articolo sono entrato in una macchina UNIX utilizzando una vulnerabilità di Samba. Ora voglio trovare e craccare le password del sistema, come posso fare? Quando sono nel sistema, entro nella cartella delle password e apro il file shadow_. _La schermata che si presenta è

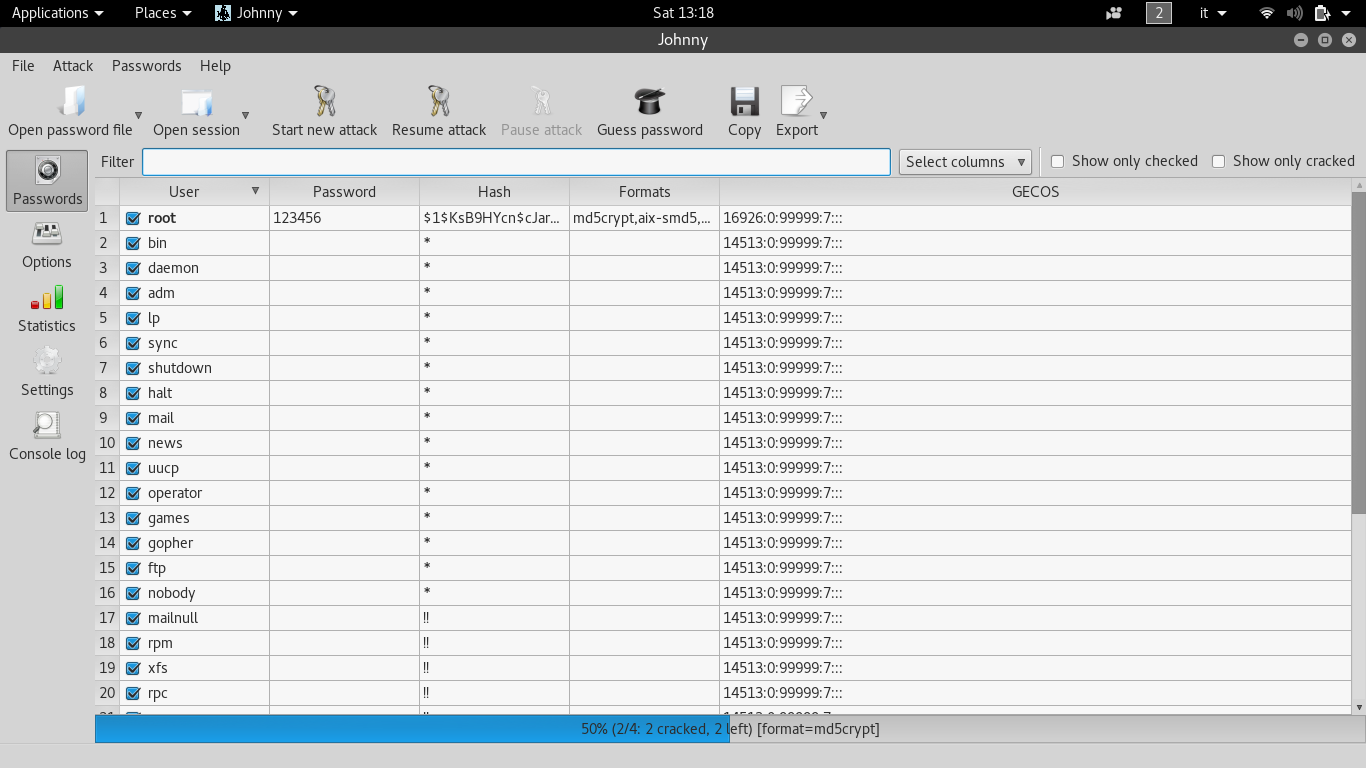

Le password non sono ovviamente in chiaro, e per essere visualizzate necessitano di essere craccate. Per farlo utilizzerò uno dei sofware più utilizzati, ossia John. Copio quindi le password trovate in un file di testo sul mio dispositivo, apro John (versione GUI), carico il file e lancio l’attacco. Dopo pochi minuti trova subito la password di root (123456)

John utizza, in questo caso un attacco a forza bruta, tentando tutte le possibili combinazioni. Per rilevare tuttle le password (ne mancavano altre due) il mio computer ci avrebbe messo altre 10 ore, ma dipende dalla potenza del vostro pc (sono disponibili anche veri e propri dispositivi solo per il password cracking).