Cosa è e come funziona un Trojan

Tempo di lettura: 7 minutiData pubblicazione: May 25, 2016

Un trojan, nell’ambito della sicurezza informatica, indica un tipo di malware, ed è definito come un programma maligno mascherato da qualcosa di benigno (il nome infatti deriva da Cavallo di Troia in esplicito riferimento alla leggenda Greca). Un trojan è utilizzato per entrare nel computer della vittima senza esser riconosciuto, accedere ai dati dello stesso e/o causare danno. Per esempio, può essere scaricato da un allegato mail, oppure tramite un programma p2p. Dopo averlo aperto (credendolo un documento di testo oppure l’ultimo film in sala), esso cancella i dati, utilizza il dispositivo per far parte di un attacco dos e molto altro. È bene ricordare che i trojan hanno lo stesso livello di privilegi dell’utente che lo avvia; quindi se sarà un utente normale, senza troppi privilegi, esso potrebbe causare pochi danni, ma se è l’amministratore (cosa molto comune con Windows e l’utilizzo privato) esso può danneggiare notevolmente il dispositivo.

I trojan sono scritti principalmente per rubare informazioni da altri sistemi ed esercitare controllo sui dispositivi. Essi sono creati per le seguenti ragioni:

- Rubare informazioni sensibili come email, password, carte di credito;

- Utilizzare il computer della vittima come “disco esterno” per salvare e nascondere informazioni illegali;

- il sistema compromesso può essere poi utilizzato per scopi illegali, come parte di un attacco dos o come botnet.

Come una sistema viene infettato

Un sistema può essere infettato in diversi modi, tra i quali:

- il trojan è inserito in un programma shareware o freeware. L’utente installa tutto il pacchetto inconsciamente, insieme al virus;

- click su banner pubblicitari maligni. Negli ultimi tempi sono divenuti sempre più frequenti, anche nei siti porno o di torrent;

- possono essere inviati tramite email, come allegato. Solitamente il messaggio arriva da un contatto fidato, il quale a sua volta era stato infettato;

- tramite accesso fisico, come un’USB o un CD.

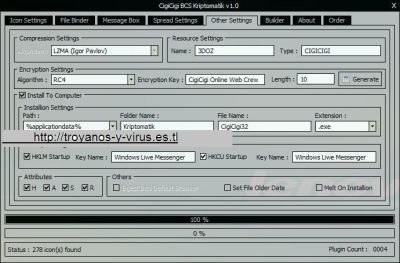

Se il virus è inserito in un programma originalmente genuino viene detto Wrapper. Quando un utente esegue il file, in background viene installato il trojan, mentre l’utente visualizza solo l’interfaccia d’installazione del programma originale. Alcuni software che creano i Wrapper sono _Kriptomatik _ e Advanced File Joiner. Kriptomatik è un software che permette di proteggere i file da antivirus e e crackers. Esso ha diverse funzioni, tra le quali:

- Impostare l’icona;

- crittografare i file;

- modificare le proprietà;

Come aggirare le protezioni degli antivirus

Se scarichiamo un qualsiasi Trojan da Internet, gli antivirus lo troveranno subito, specie se sono aggiornati. Il modo migliore è scrivere un proprio trojan (un esempio qui), cambiare l’estensione (da .exe a .vb o un file ppt/doc) e magari dividerlo in diversi pezzi. Non farò un tutorial su come scrivere un proprio trojan in questo articolo, magari in futuro (a dirla tutta non ho mai provato), ma servono ottime conoscenze di linguaggi di programmazione, dei sistemi operativi e delle loro vulnerabilità.

Esempio di Trojan

MoSucker

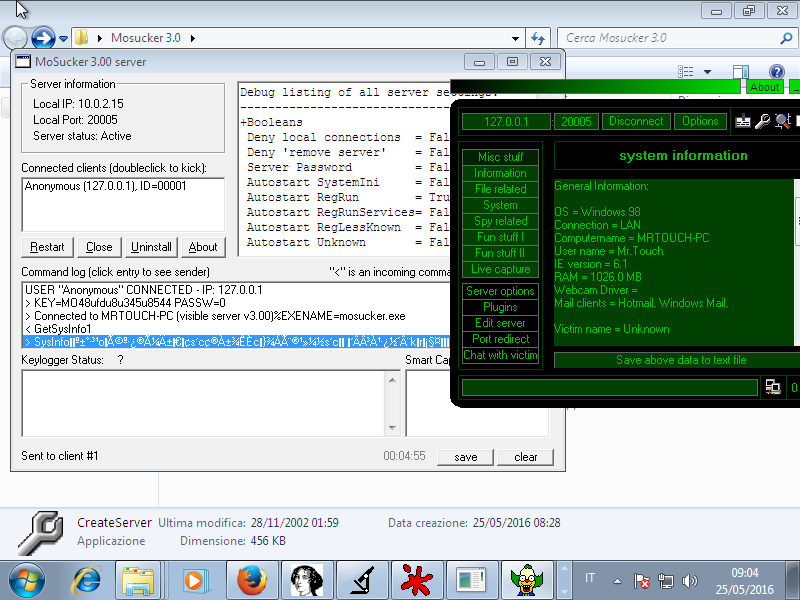

Mosucker è un trojan scritto in visual basic, parecchio datato (2002) ma che per scopi didattici può andare benissimo. Il file l’ho scaricato da hxxp://www.connect-trojan.net/2009/10/mosucker-3.0.html (non è un bellissimo sito, consiglio un buon antivirus e un adblock. La password dell’archivio è tr).

Dopo aver estratto i file, eseguo il file createServer; creerà un programma che dovremo far eseguire alla vittima in modo da creare una connessione tra il nostro dispositivo e il suo (nel mio caso ho creato una connessione in locale). Avvio il file MoSucker, avvio il file creato precedentemente e mi connetto al dispositivo.

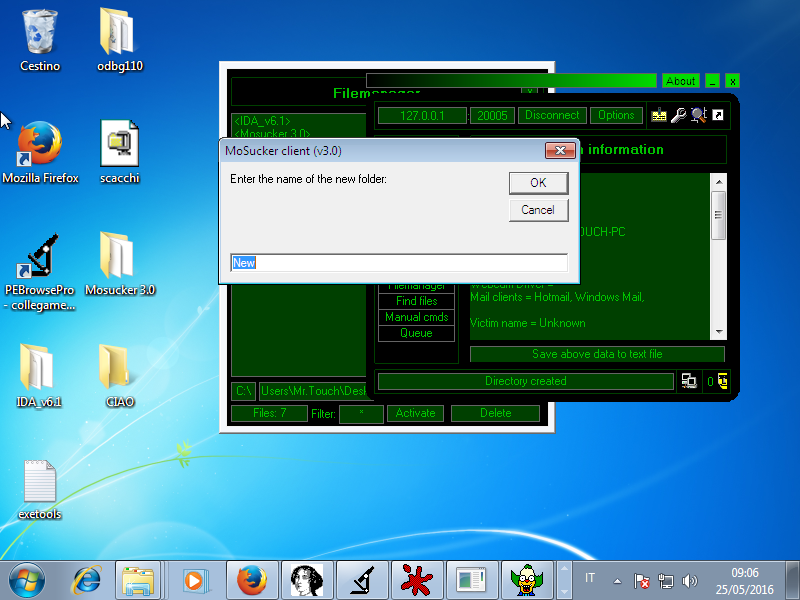

Come si può notare, già ho tutte le informazioni del sistema, ma proviamo ad andare più a fondo. Posso navigare nel computer tramite un file manager apposito, avviare programmi, creare file o cartelle

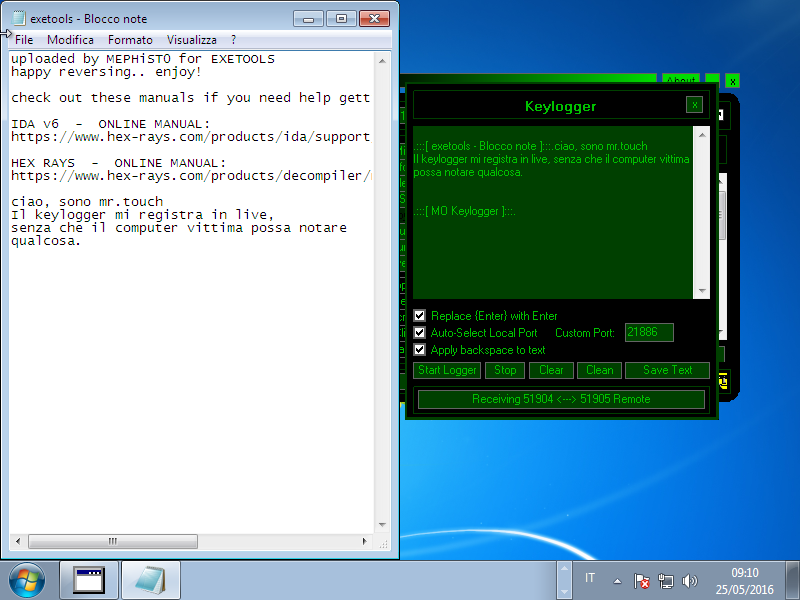

Abbiamo a disposizione tutto il computer, possiamo inviargli messaggi, chattare con lui o iniziare a registrare la tastiera e ciò che digita (keylogging). Come si vede dallo screenshot, a sinistra c’è la vittima, che sta scrivendo, mentre a destra l’attaccante riceve tutto ciò che scrive, senza che la vittima se ne accorga.

Altri Trojan da poter testare in vari ambiti sono:

- Zeus e SpyEye: utilizzati per rubare dati di carte di credito, hanno keylogger e grabber, con diverse funzionalità (sono abbastanza recenti);

- IllusionBot e NetBot: sono Botnet trojan, ossia trasformano la macchina colpita in una botnet;

- RemoteByMail: utilizzato per prendere possesso del computer tramite una mail;

- M4st3r trojan: creato a scopo distruttivo, cancella i dati della vittima e distrugge il sistema operativo;

Conclusioni

Ricordo che tutto ciò che è scritto nell’articolo è a scopo divulgativo. Ogni utilizzo illecito di questi software è illegale e perseguibile penalmente. Spero possa interessare come argomento, sicuramente penso di continuare con la serie e cambiare di volta in volta malware, in modo da analizzare ogni aspetto di essi.