Cercare, identificare e segnalare proattivamente siti di Phishing

Tempo di lettura: 7 minutiData pubblicazione: September 24, 2018

Negli ultimi tempi ho avuto l’opportunità di occuparmi, tra le varie cose, della protezione contro il phishing per determinate aziende. È stata la prima volta che mi sono davvero interessato all’argomento, andando ad approfondire le varie tematiche e modalità per identificare (e segnalare) pagine di phishing prima che esse vengano inviate ai malcapitati. In questo articolo vedremo una panoramica delle tecniche che ritengo particolarmente importanti.

Cercare siti di phishing

La prima azione da fare è la ricerca proattiva dei siti malevoli, cercando di bloccare in tempo la propagazione delle mail contenenti la truffa segnalando il sito alle autorità competenti. Ci sono diverse possibilità, vediamone alcune.

Certstream

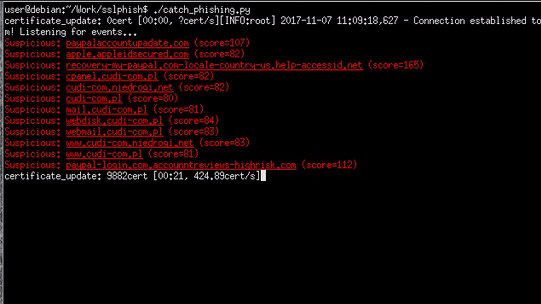

Il Certificate Transparency è un progetto tenuto da Google che monitora tutti i certificati SSL registrati dai siti in real time. Esso permette di fare auditing sugli stessi, conoscendo l’autorità che li ha firmati e per quale dominio sono validi. Essendo uno stream, molti hanno creato tool per poter cercare al suo interno o per analizzarlo in tempo reale:

- Con crt.sh è possibile cercare, tramite una parola chiave, il certificato ad esso associato;

- Phishing catcher analizza invece lo stream dei certificati e cerca di identificare siti di phishing sulla base di determinate stringhe. Nel caso ne identifichi uno, assegna ad esso la probabilità che lo sia realmente.

Nuovi siti registrati

Questa modalità è relativamente più difficile, ma, grazie ad alcuni servizi, è possibile conoscere in tempo reale (o con qualche ora di delay) i domini che vengono registrati quotidianamente (ad esempio WhoIsDS). Una volta ottenuta la lista la si può analizzare cercando delle parole chiave, sulla base dei propri target.

Se, ad esempio, volessimo cercare nuovi siti per l’azienda pincopallino, basterebbe scaricare la lista ed effettuare un grep con le keyword adatte, magari sfruttando tool automatici come Hunting Newly Registred Domains, il quale effettua una serie di operazioni, come:

- Whois;

- Analisi su VirusTotal;

- Bitsquatting;

- e molti altri.

Probabilmente, essendo appena stati creati, saranno completamente vuoti. Un consiglio è quello di tenerli d’occhio, magari effettuando screenshot a tempi regolari verificandone le differenze.

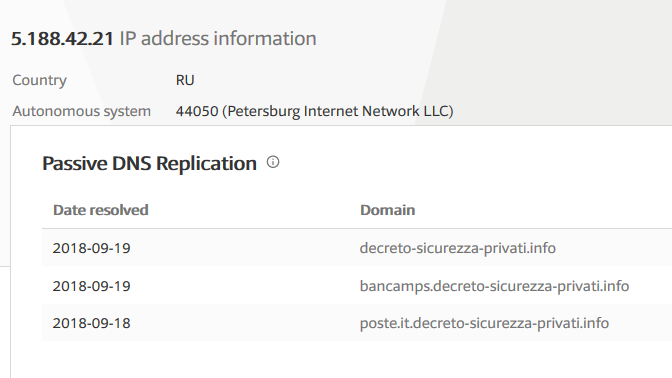

Passive DNS

L’idea del Passive DNS è quella di catturare le query DNS e memorizzarle in un database al fine di ricavarne informazioni. In linea pratica, dato un indirizzo IP, è possibile risalire a tutti i siti che appartengono a quell’indirizzo, grazie ad un database delle query DNS. Non sono molti i siti che offrono gratuitamente questo servizio, ma VirusTotal permette questa ricerca (ovviamente limitata, se non si hanno le API).

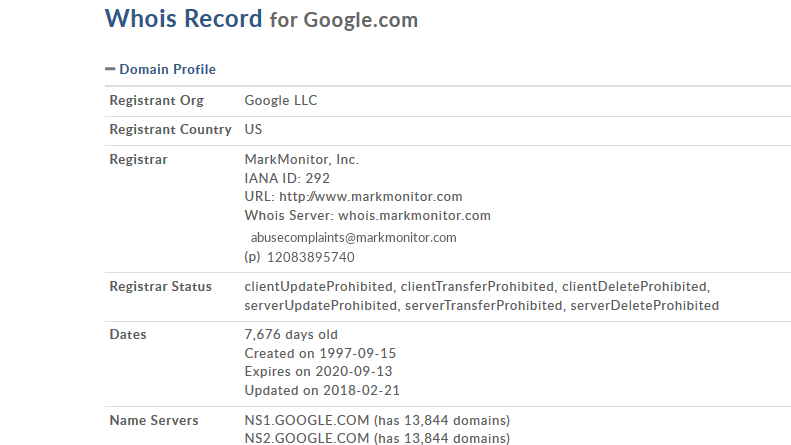

Segnalazione della truffa

Il primo passo che di solito si effettua è la segnalazione al ISP di competenza. Per trovarlo basta affidarsi ai tanti siti online o utilizzare direttamente il comando whois presente su Linux.

Una volta segnalato, i principali browser inizieranno a mettere l’avviso della possibile truffa, quindi un gran passo è stato fatto.

Conclusioni

Lungi da me dall’aver creato una lista esaustiva, questi sono solo alcuni passi che ritengo essenziali nella caccia al phishing. Per chiunque fosse interessato, su Twitter molti utenti giornalmente cercano e segnalano pagine malevole, come:

ma la lista potrebbe essere potenzialmente infinita, gli utenti che combattono le truffe e i malware presenti sono davvero moltissimi.

Alcuni siti interessanti sono invece PhishTank e CheckPhish.