Analisi dinamica di base di un Malware

Tempo di lettura: 7 minutiData pubblicazione: April 7, 2016

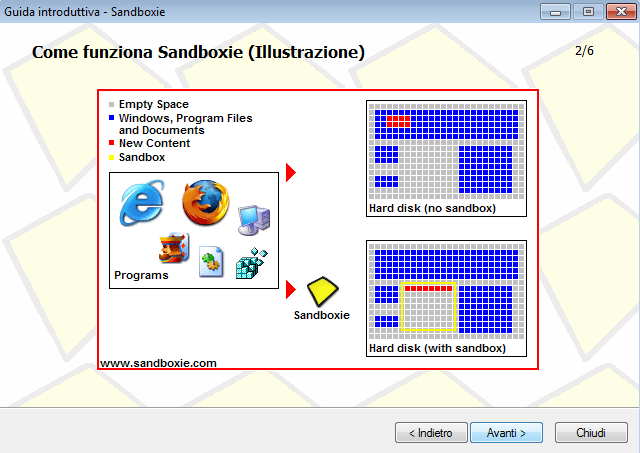

L’analisi dinamica consinste nell’esaminare un Malware quando è in esecuzione ed è tipicamente effettuata dopo aver compiuto l’analisi statica di base. Rispetto a quella statica, questa fase permette di osservare le funzionalità del file in esame dal “vivo”. Ad esempio se in quella statica viene trovata una stringa eseguibile non è detto che sarà poi eseguita dal programma. Per effettuare quest’analisi ci vengono incontro le Malware Sandbox. Una sandbox è un meccanismo di sicurezza che ci permette di eseguire dei programmi non sicuri in un ambiente protetto per evitare di infettare i nostri dispositivi o la rete ad essi connessi. In rete ne esistono diverse, sia gratuite che a pagamento. Io utilizzerò Sandboxie, un sistema di analisi Malware disponibile per Windows, installato su una macchina virtuale Windows.

Attenzione: ricordo di prestare attenzione con qualsiasi Malware avrete a che fare, non mi assumo nessuna responsabilità nel caso qualcosa dovesse andare storto.

Installazione

Per prima cosa vado a scaricare il Malware dalla stessa lista dello scorso articolo ed installo Sandboxie sulla macchina virtuale

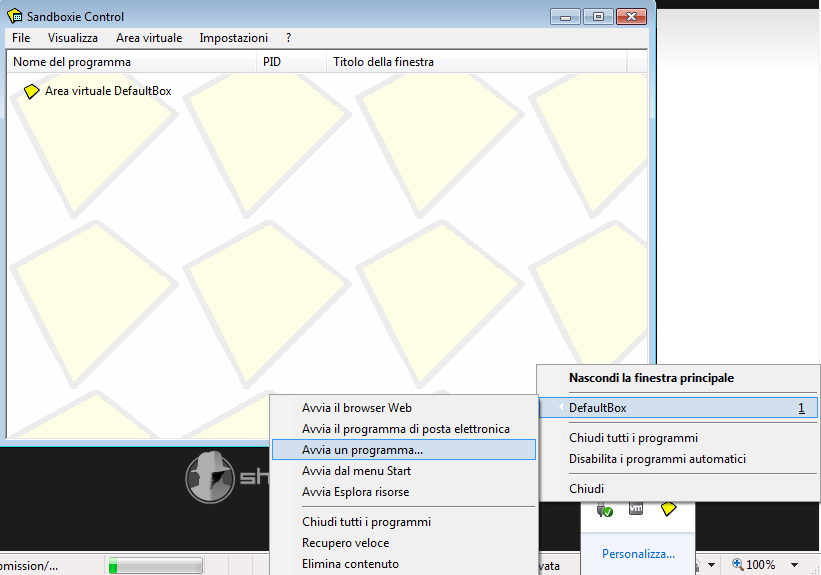

Dopo averla installata, eseguo il Malware in ambiente protetto (icona in basso di Sandboxie, testo destro, “Avvia un programma”)

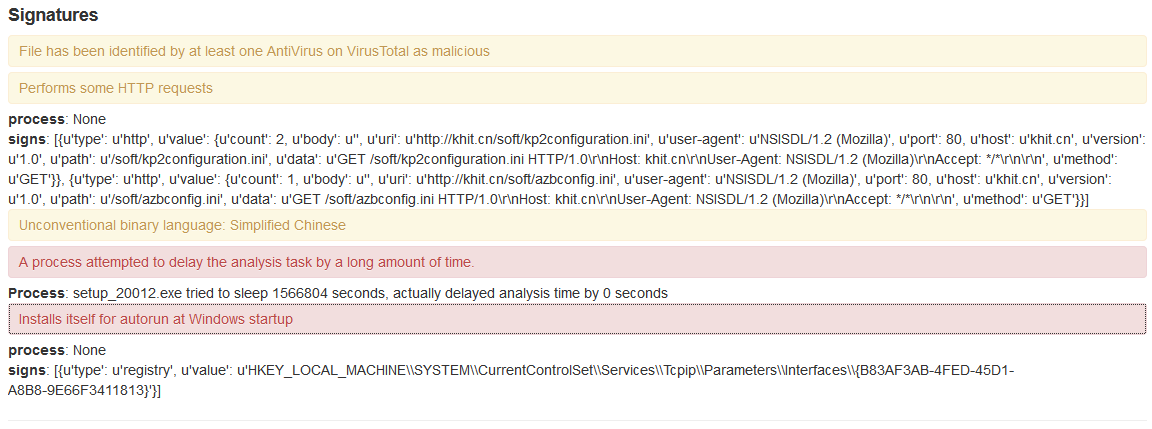

ed installo il software maligno. Mentre si installa e inizia ad infettare il dispositivo, analizzo il file con Malwr. Malwr è un servizio di analisi Malware gratuito sul quale si possono caricare file e li analizza in modo dettagliato, utilizzando la sandbox Open-Source Cuckoo insieme a Virustotal.

Analisi di Malwr

Per prima cosa mi avvisa dicendo che è effettivamente maligno, e riporta che il file:

- effettua delle richieste HTTP a un sito;

- il processo ha provato ad evitare la scansione effettuando uno sleep;

- il file si avvia automaticamente ogni avvio del dispositivo

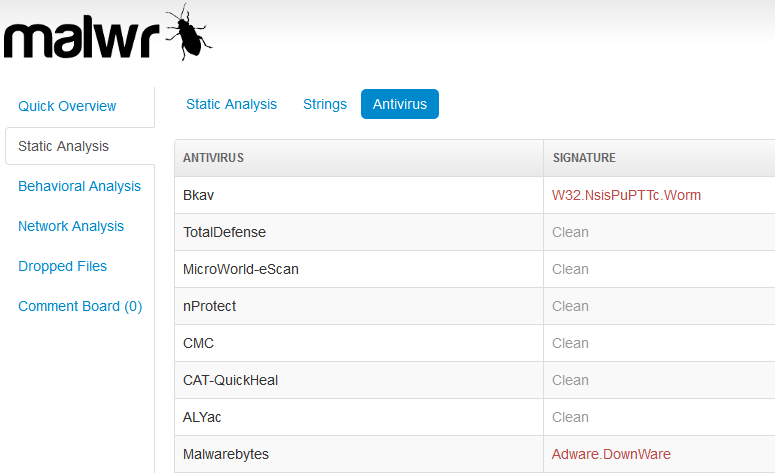

L’analisi statica mostra tutte le funzioni che utilizza il programma, le sezioni e la scansione di VirusTotal. Osservando le reazioni dei vari antivirus possiamo concludere che è un Adware.

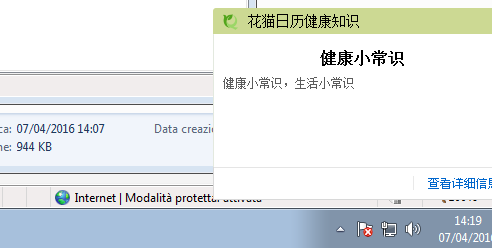

E infatti tornando sul computer infetto ci troviamo di fronte a Popup fastidiosi in tutto lo schermo, homepage del browser cambiate e siti cinesi salvati nei preferiti:

Analisi dei processi

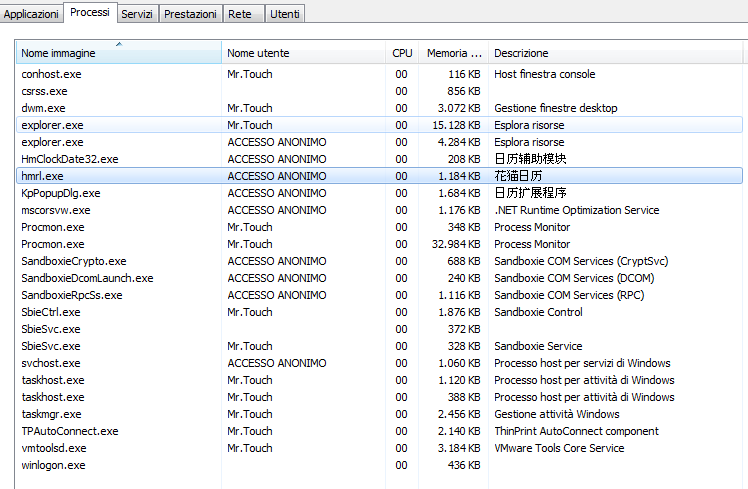

Tramite il task manager, guardo i processi attivi e ne noto 3 in cinese, ovviamente sono quelli maligni.

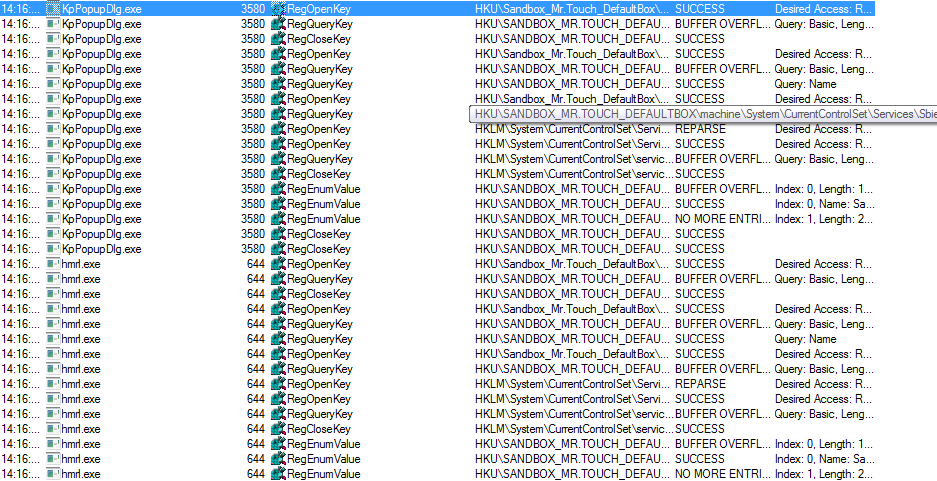

Per analizzare in dettaglio i processi, scarico e installo Procmonitor. Esso permette di visualizzare in modo dettagliato i processi su Windows, osservare il loro comportamento, l’utilizzo di rete di ognugno, i registri utilizzati e modificati, etc. Procmon cattura tantissimi dati, e bisogna necessariamente utilizzare i filtri messi a disposizione. Seleziono il processo padre (hmrl.exe) e lo applico come filtro (tasto destro, Applica come filtro), in modo da vedere i figli e cosa stanno facendo.

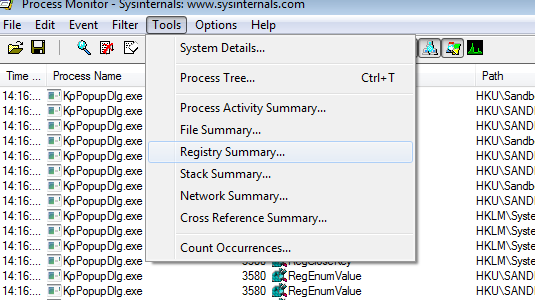

Dopo pochi minuti, nella tab Tools provo a guardare i riassunti delle attività.

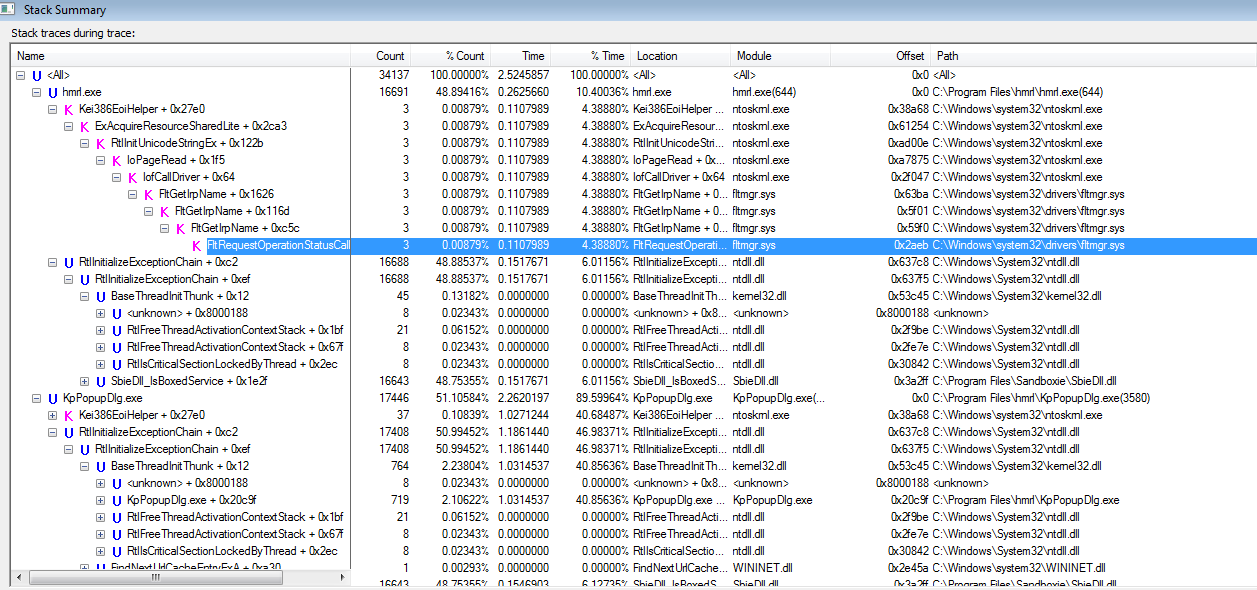

Per primo guardo lo Stack, come si può osservare ogni file eseguibile ha il proprio percorso, modulo e il tempo di attività.

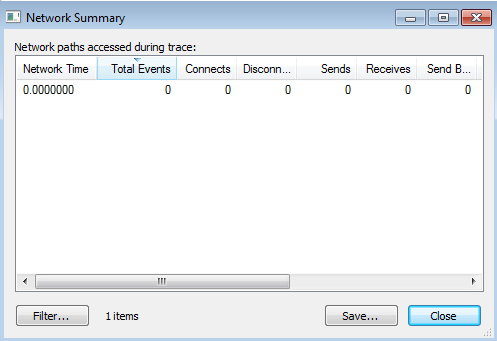

Mi ha invece sopreso che nessun modulo ha avuto accesso ad internet, mentre Malwr nel report che ha creato, faceva osservare che il software provava a connettersi ad un sito

Se si fosse connesso ad internet, avrei analizzato i dati con Wireshark, in modo da osservare cosa effettivamente potesse passare o inviare al sito in oggetto.

Conclusioni

Tutti i passaggi effettuati sono un’introduzione all’analisi dinamica di base, ricapitolando i più importanti sono:

- Creare un ambiente ad-hoc protetto;

- Analizzare il software con Malwr;

- Installarlo ed analizzare i processi tramite ProcMon;

- Filtrare i processi, osservare il loro comportamente nel sistema;

- Utilizzare una rete virtuale tramite INetSim e ApateDNS (non utilizzate da me poichè alla rete non si connetteva);

- Analizzare il traffico di rete con Wireshark;

Quest’analisi può solo confermare ciò che si è scoperto nell’analisi statica di base. Se volete osservare il report di Malwr, lo trovare a questo indirizzo.

Per poter analizzare in dettaglio questi software bisogna necessariamente effettuare del reverse-engineer o utilizzare dei disassemblatori passando quindi al livello binario. Prossimamente ci saranno articoli per spiegarli in dettaglio.